Active Directory jest usługą katalogową przechowująca obiekty danych w lokalnym środowisku sieciowym. Usługa rejestruje dane o użytkownikach, urządzeniach, aplikacjach, grupach, zabezpieczeniach w strukturze hierarchicznej oraz umożliwia scentralizowane zarządzanie nimi. Ale w jaki sposób utworzyć domenę Active Directory? W jaki sposób utworzyć las i domenę? Jak dodać i wypromować kontroler domeny?

Aby zainstalować usługę Active Directory w systemie Windows Server 2022, serwer musi spełniać minimalne wymagania sprzętowe i programowe. Należą do nich 64-bitowy procesor z minimum 4 GB RAM i 64 GB wolnego miejsca na dysku systemowym.

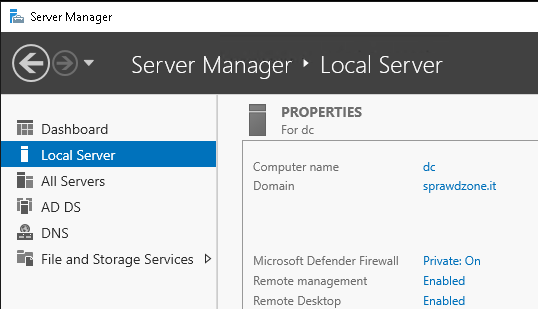

Nasza maszyna jest świeżo przygotowanym środowiskiem wirtualnym opartym o Windows Server 2022 Standard. Zaraz po instalacji środowiska i wprowadzeniu poświadczeń administratora lokalnego Zaczynamy od wstępnej konfiguracji środowiska. z pomocą w tym zadaniu może nam przyjść wcześniejszy wpis odnośnie konfiguracji systemu z użyciem Powershell

Jeżeli jednak chcemy zrobić to ręcznie zaczynamy od kilku niezbędnych podstaw:

- uruchomienia pulpitu zdalnego (w warunkach naszego laboratorium zostawimy domyślny port, produkcyjnie warto jednak rozważyć jego zmianę)

- konfiguracji adresacji IP (kontroler musi mieć statyczny adres IP)

- ustawienie strefy czasowej dla naszego środowiska

- zainstalujemy dostępne aktualizacje Windows Update

- zmieniamy hostname maszyny na zgodną z naszą konwencją nazewnictwa

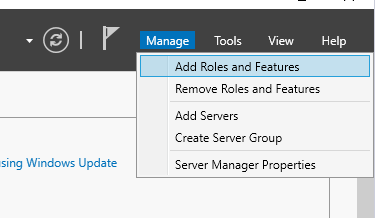

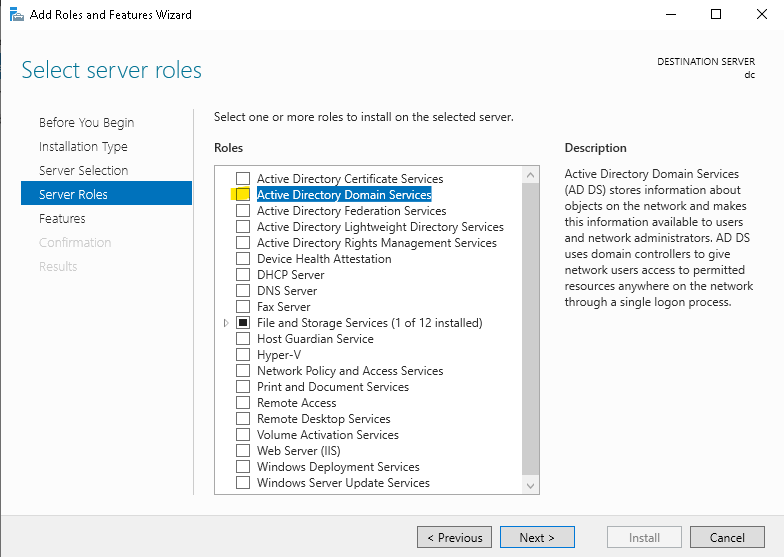

Po wykonaniu powyższych czynności możemy przystąpić do właściwej instalacji roli Active Directory z użyciem Server Managera, przechodzimy do Zarządzaj/Manage i wybieramy Add Roles and Features/Dodaj Role i Funkcje:

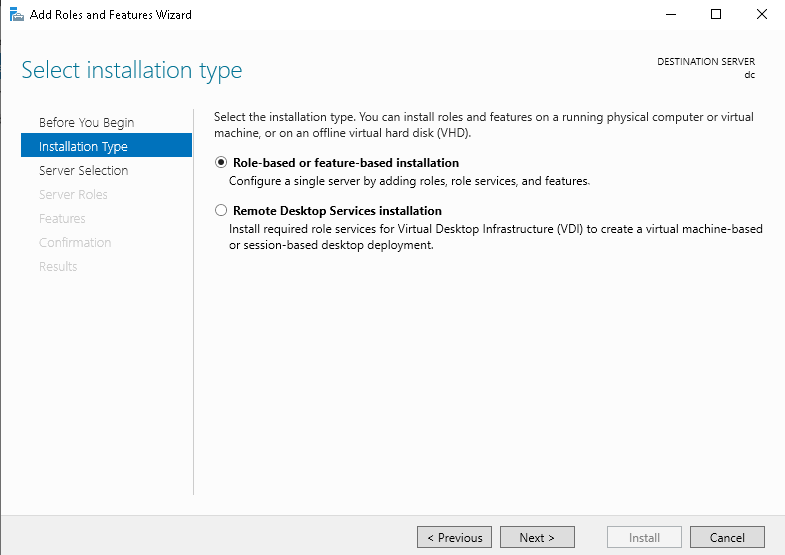

pojawi się nowe okno kreatora dodawania ról i funkcji – czytając uprzednio przedstawione w oknie zalecenia, klikamy Dalej/Next

Rola Active Directory bazuje na podstawowej roli instalacji, zaznaczamy więc odpowiednio:

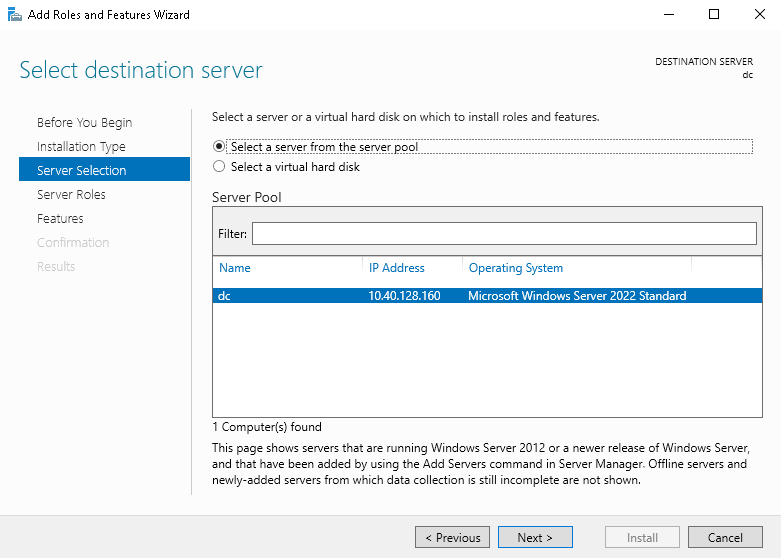

Role i funkcje możemy instalować na serwerze lub na dysku wirtualnym. W naszym przykładzie przeprowadzamy instalacje na jedynym dostępnym serwerze którym jest lokalna maszyna o nazwie dc (można też przeprowadzić instalacje na zdalnych maszynach uprzednio dodając je do puli Server Menadżera):

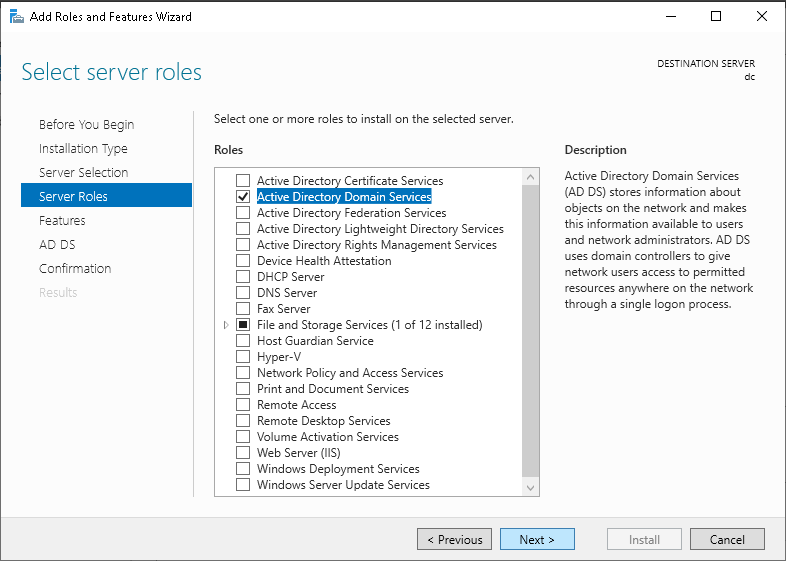

Z dostępnych ról zaznaczamy Active Directory Domain Services

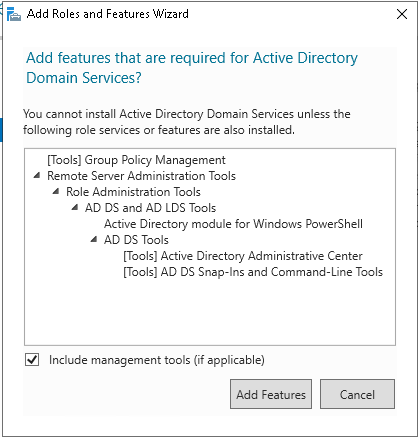

pojawi się wyskakujące okno które poinformuje nas o narzędziach które zostaną dodatkowo zainstalowane z wybraną przez nas rolą:

klikamy Add Features / Doddaj funkcje i w kolejnym oknie Dalej/Next

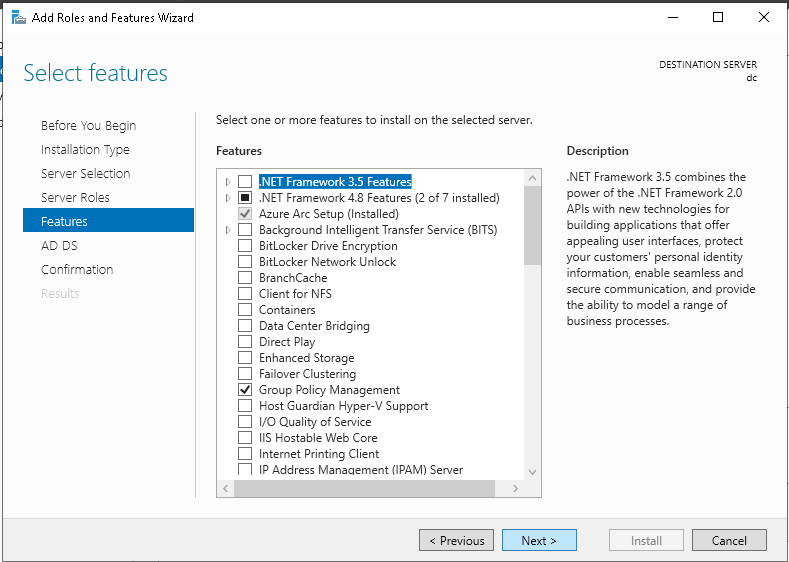

w kolejnym oknie zostaniemy zapytani o instalacje dodatkowych funkcji, w naszym przykładzie nie dodajemy ich, klikamy Next/dalej

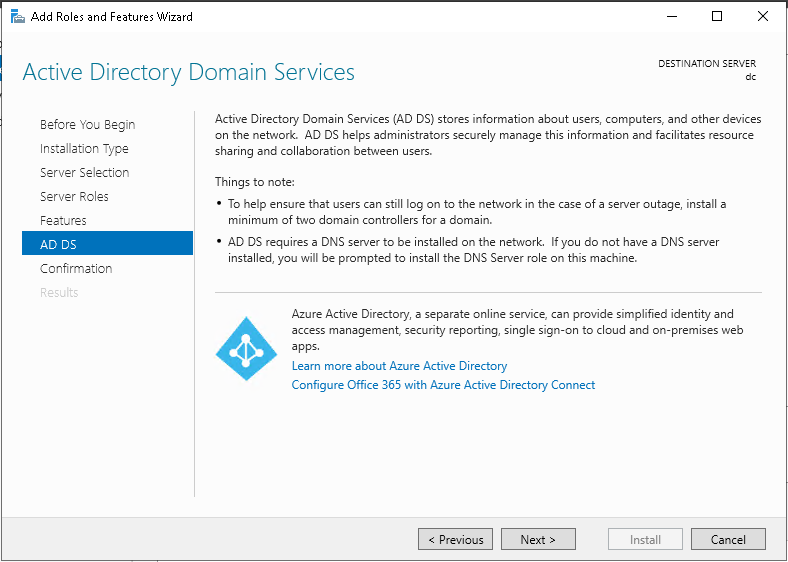

Pojawi się okno z podsumowaniem naszej roli – czytamy zalecenia (o minimum dwóch kontrolerach w środowisku produkcyjnym) i informacje Azure AD, możemy kliknąć Next/Dalej

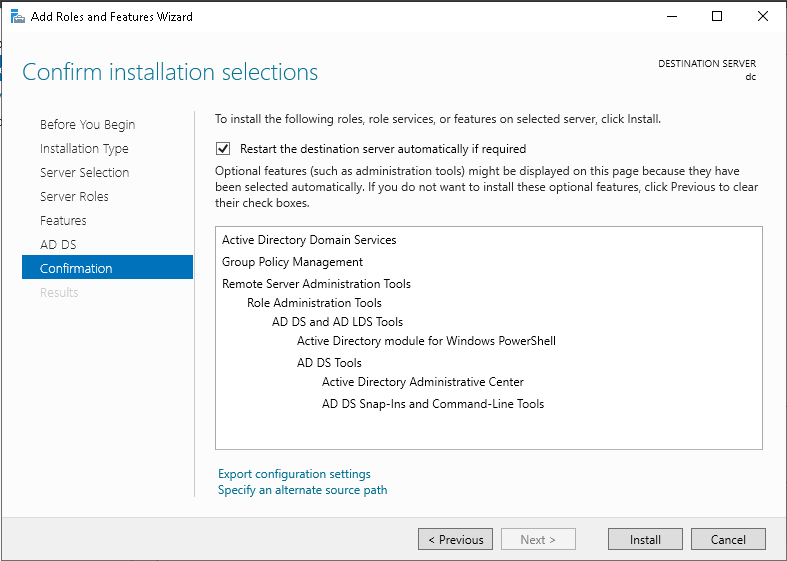

potwierdzamy instalacje zaznaczając check odnośnie automatycznego restartu serwera kiedy zaistnieje taka potrzeba:

potwierdzamy w wyskakującym oknie gotowość do automatycznego restartu jeżeli będzie wymagany:

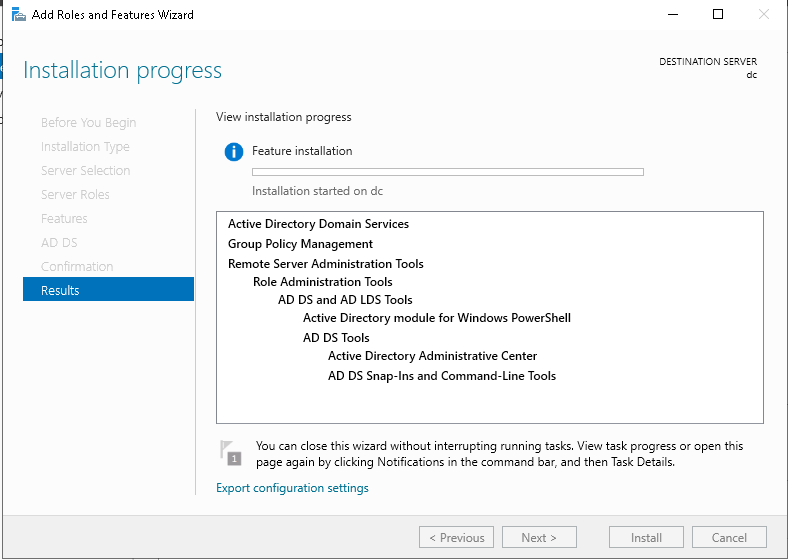

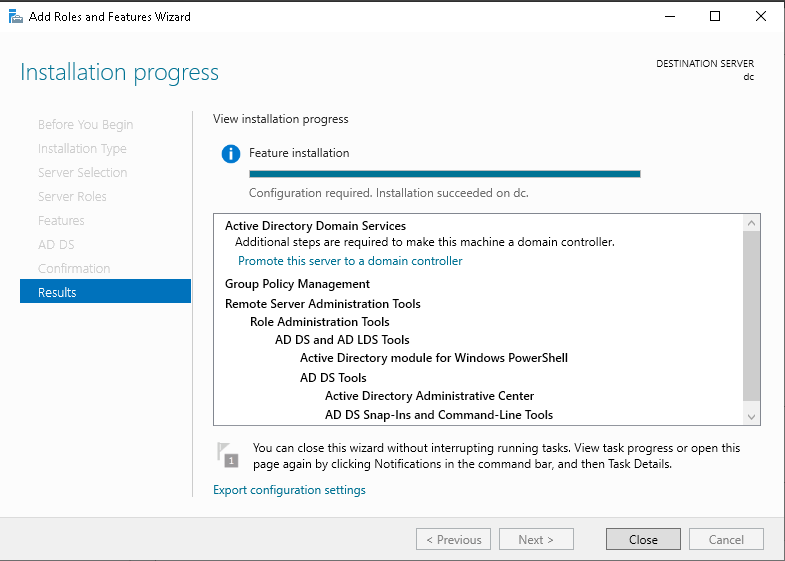

klikając teraz Install/Instaluj pojawi się okno z postępem instalacji:

w wypadku instalacji samej roli AD restart nie będzie wymagany, klikamy Close/Zamknij.

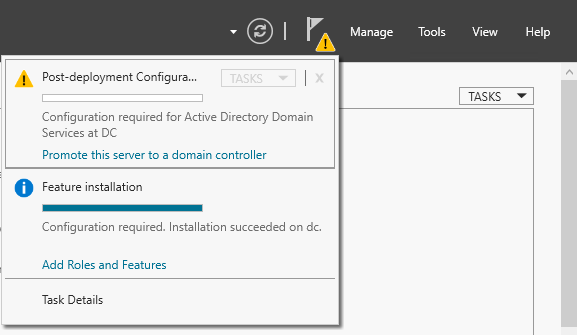

Po poprawnym zainstalowaniu roli, pojawi się w Serwer Menadżerze monit o dokończenie konfiguracji samej usługi, musimy wypromować kontroler domeny Active Directory:

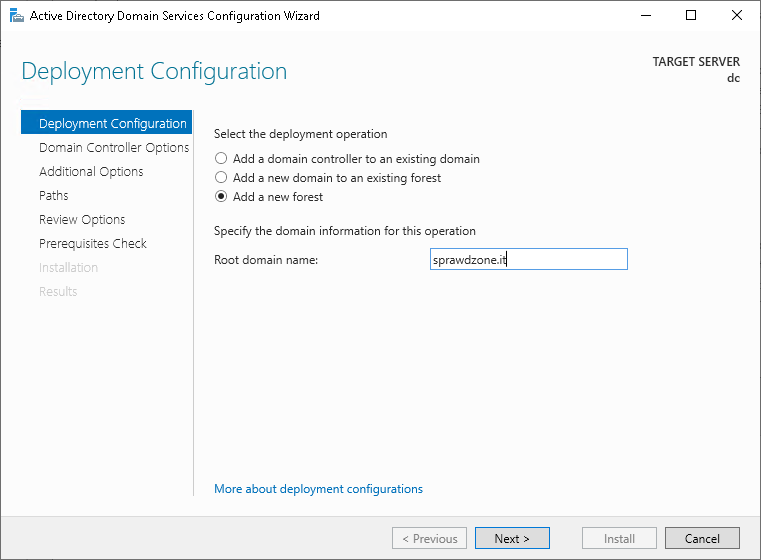

W kreatorze pojawią się trzy opcje:

- dodanie kontrolera do istniejącej domeny

- dodanie nowej domeny do istniejącego lasu

- utworzenie nowego lasu

W naszym wypadku tworzymy las i domenę główną, wprowadzamy więc jej nazwę. Do niedawna często spotykanym rozwiązaniem były tworzenie domen z rozszerzeniem .local / .int / .corp – w tej chwili Microsoft nawet dla środowisk odizolowanych zaleca używanie domen ogólno dostępnych (takich których jesteśmy właścicielem, jeżeli chcemy je odseparować proponuje dodać sub domenę np corp. czyli corp.sprawdzone.it) na potrzeby naszego przykładu użyjemy domeny sprawdzone.it – klikamy Next/Dalej

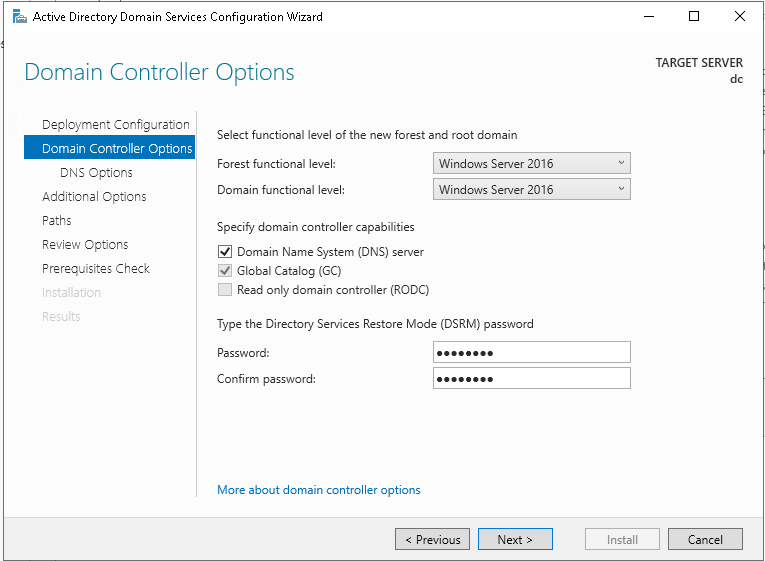

Wybieramy poziom funkcjonalności lasu i domeny (dla nowych środowisk zawsze proponuje używać najwyższej dostępnej opcji), w przypadki pierwszego kontrolera z automatu dodawana jest też rola DNS a AD kontroler będzie pełnił role Global Catalog – opcja kontrolera tylko do odczytu RODC w przypadku pierwszej takiej maszyny w domenie jest nie dostępna.

Ostatnie dwa pola to hasło DSRM (Directory Services Restore Mode) które posłuży nam do odtworzenia uszkodzonej domeny – proponuje je dobrze zabezpieczyć (nie chodzi o siłę hasła a raczej o jego posiadanie w sytuacji awaryjnej):

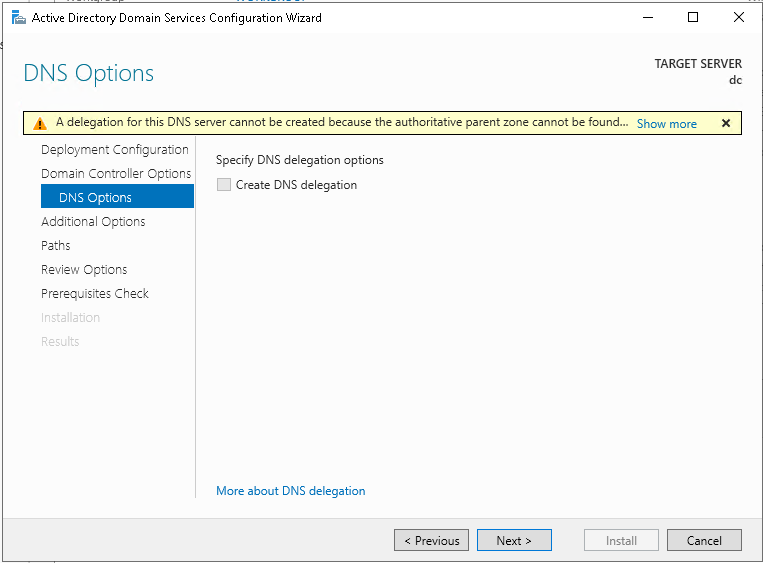

Przy roli DNS na pierwszym kontrolerze w lesie i domenie pojawi się ostrzeżenie o braku strefy – możemy je zignorować – strefa zostanie z automatu utworzona:

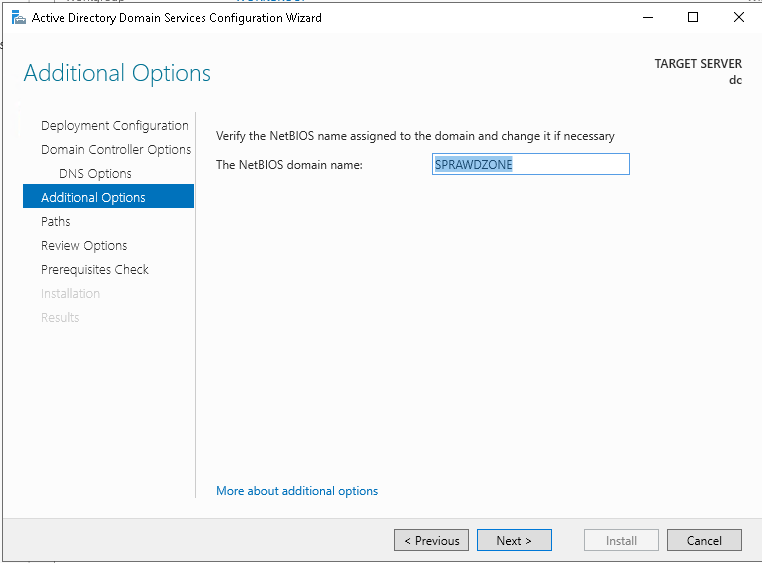

w kolejnym kroku pojawi się nazwa naszej domeny w wersji NetBIOS – nie zmieniamy jej:

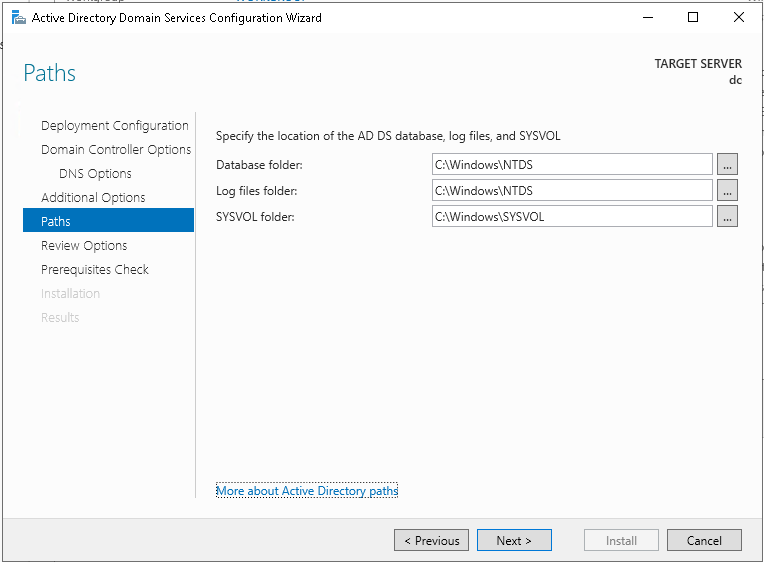

Kreator zapyta nas gdzie chcemy przechowywać elementy związane z Active Directory a mianowicie:

- bazę danych Active Directory plik ntds.dit

- logi Active Directory

- folder SYSVOL (ustawienia DNS, polityki GPO, zasady bezpieczeństwa)

w naszym przykładzie pozostawiamy domyślne ustawienia:

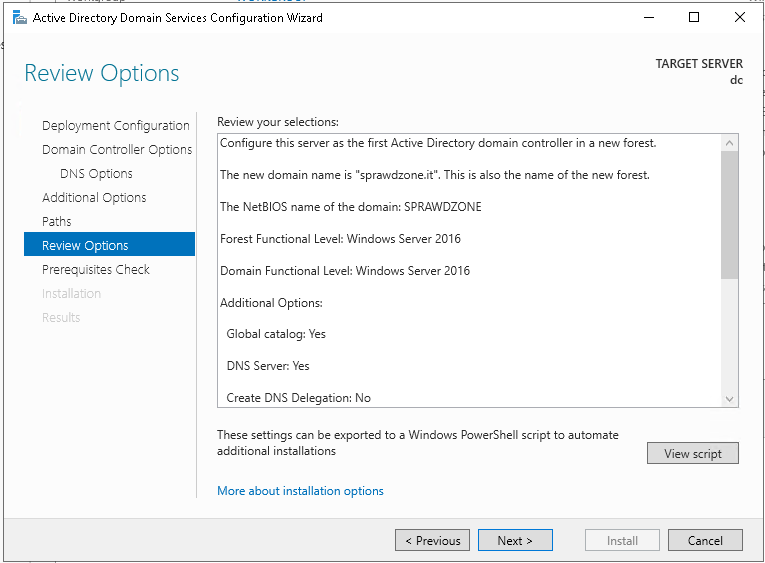

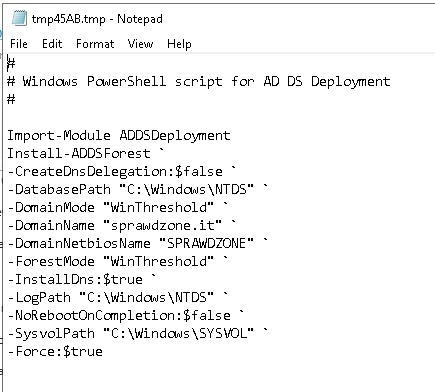

Przeglądamy podsumowanie naszego kreatora, możemy też podejrzeć skrypt PowerShell jaki byłby użyty do kreacji tego co wy-klikaliśmy w GUI:

szczegóły skryptu:

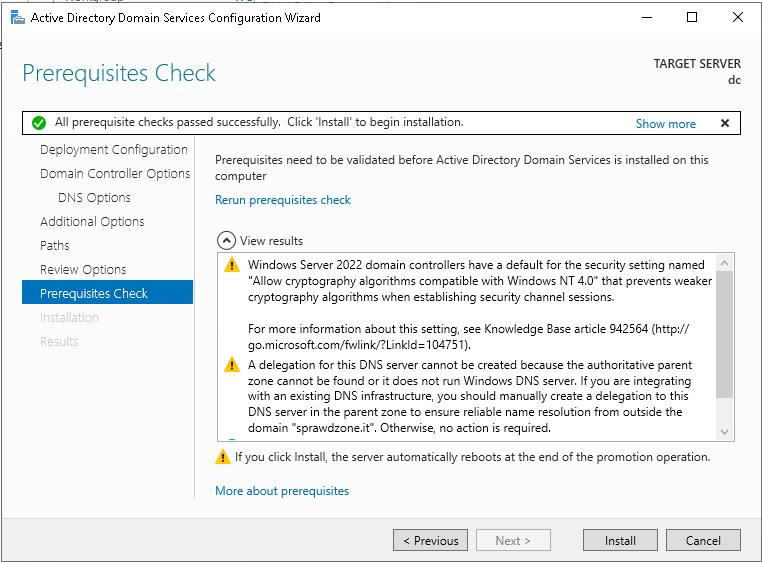

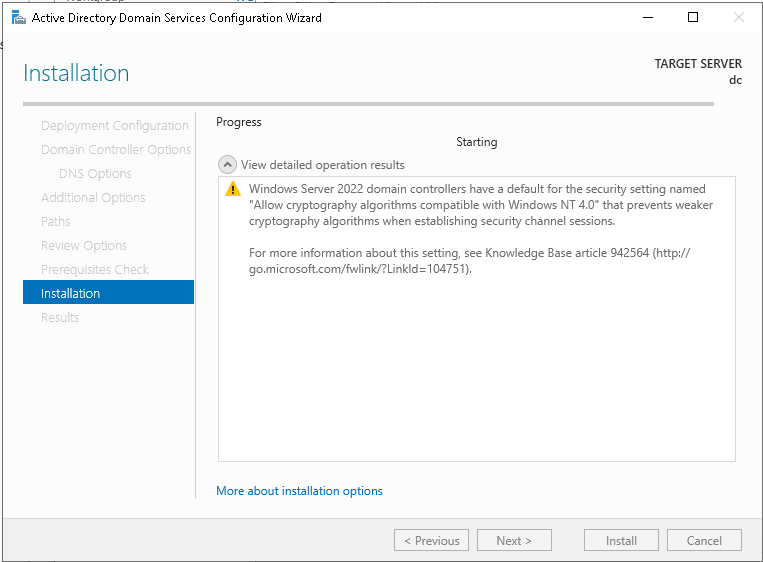

Klikamy Next/Dalej, kreator sprawdzi wszystkie niezbędne elementy, ostrzegając nas o rzeczach na które powinniśmy zwrócić uwagę po instalacji (np kryptografia zgodna z Windows NT 4.0), jeżeli wszystko jest OK, klikając Install/Instaluj rozpoczniemy właściwy proces promowania kontrolera domeny:

proces instalacji zajmuje chwile i wypadku kontrolera domeny zakończy się automatycznym wylogowaniem i restartem:

poinformuje nas o tym komunikat o automatycznym wylogowaniu z lokalnego konta:

Od tego momentu na kontrolerze domeny nie ma już lokalnych użytkowników i administratorów. A po restarcie maszyny i zalogowaniu kontem administratorem domeny mamy gotowe nasze Active Directory z jednym kontrolerem domeny: