W jaki sposób połączyć środowisko Active Directory i Microsfot 365? Jak synchronizować konta użytkowników po stronie AD i Microsoft 365? Jak używać jednego konta dla usług on-premises i Microsoft 365? Czy można wdrożyć Single Sign-On

Wystarczy skonfigurować Microsoft Azure Active Directory Connect – aplikacje która będzie odpowiadała za synchronizacje obiektów naszego lokalnego AD z Azure AD. Sam proces jest dość prosty, warto jednak wcześniej przemyśleć wszystkie nasze założenia.

Nasze środowisko testowe to: gotowy i działający kontroler Active Directory, oraz kilku użytkowników w AD oraz tenant Microsoft 365. Poniżej nie znajdziecie procesu tworzenia lokalnej usługi katalogowej, ani zakładania tenanta Microsoft 365 – to musicie mieć przygotowane wcześniej.

A jakie są założenia? Chcemy dać użytkownikom możliwość używania jednego konta, jednego hasła, zarówno w Active Directory jak i Microsoft 365. Pozwolimy im na resetowanie hasła lokalnego AD z poziomu Microsoft 365 (o ile w AD user ma takie uprawnienia)

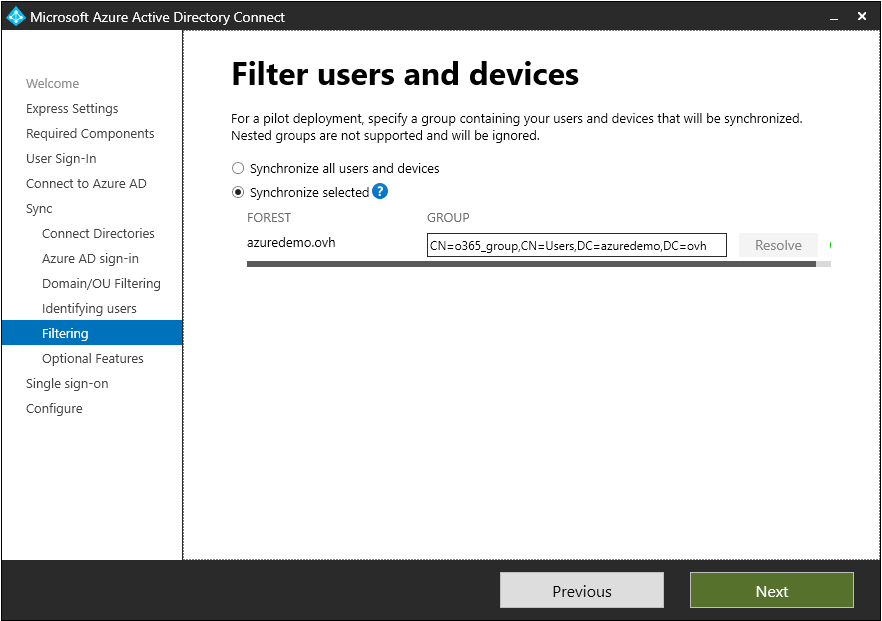

Istotne założenie jest takie że nie chcemy aby wszyscy nasi użytkownicy AD z automatu mieli tworzone konto w Microsoft 365 – mają się tam pojawić tylko tacy użytkownicy którzy znajdują się w odpowiedniej grupie security (nasza grupa ma nazwę: o365_group).

Po zalogowaniu do komputera w domenie nasz użytkowni ma być z automatu kojarzony z kontem M365 i zalogowany do aplikacji pakietu Office 365. Wszytko ma się odbywać użyciem własnego konta AD – użyjemy do tego celu opcji Single Sing-on. Przyda się też więc komputer użytkownika wpięty do AD – tego tutaj też nie znajdziecie – trzeba to zrobić wcześniej.

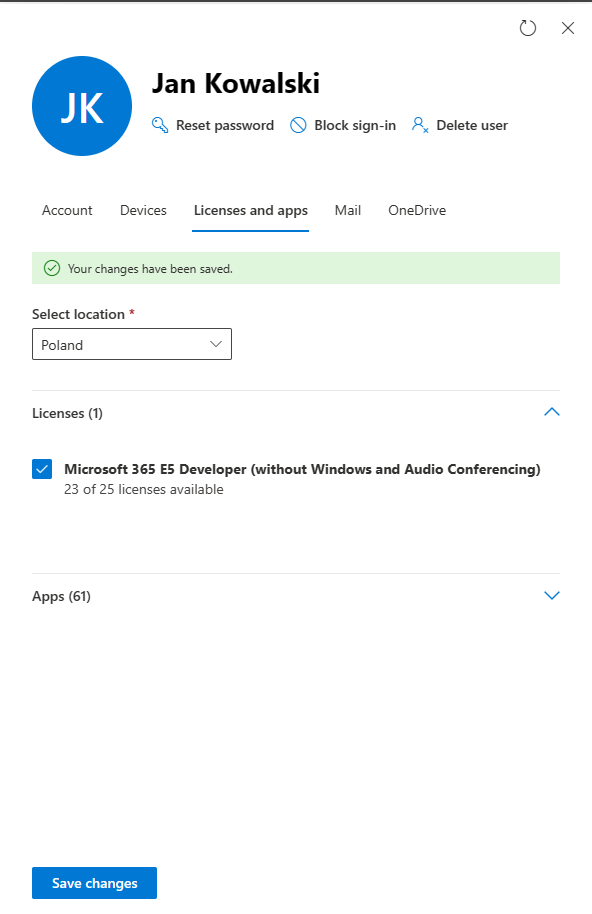

Admin Microsoft 365 nie robi nic innego oprócz przypisania licencji M365. Nr telefonu do ewentualnej weryfikacji dwu etapowej pojawia się w Microsoft 365 automatycznie z karty użytkownika w AD.

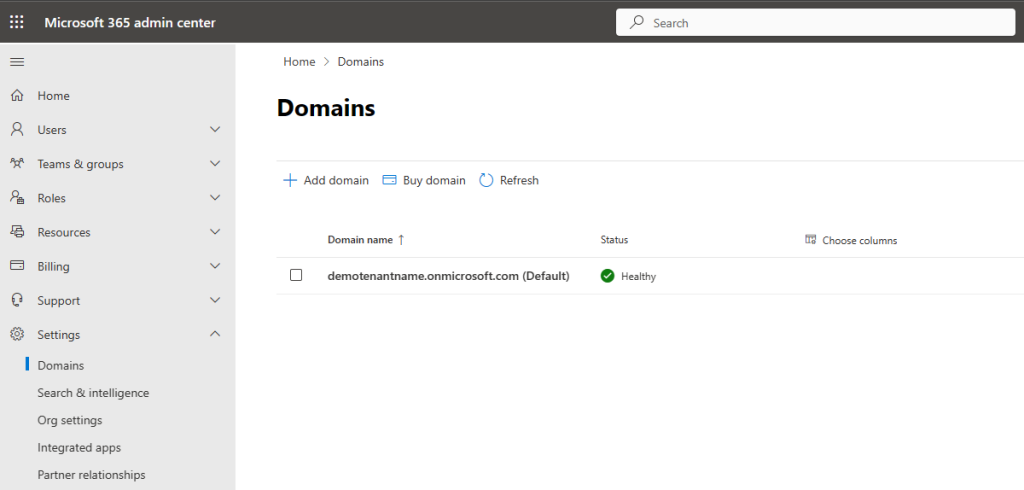

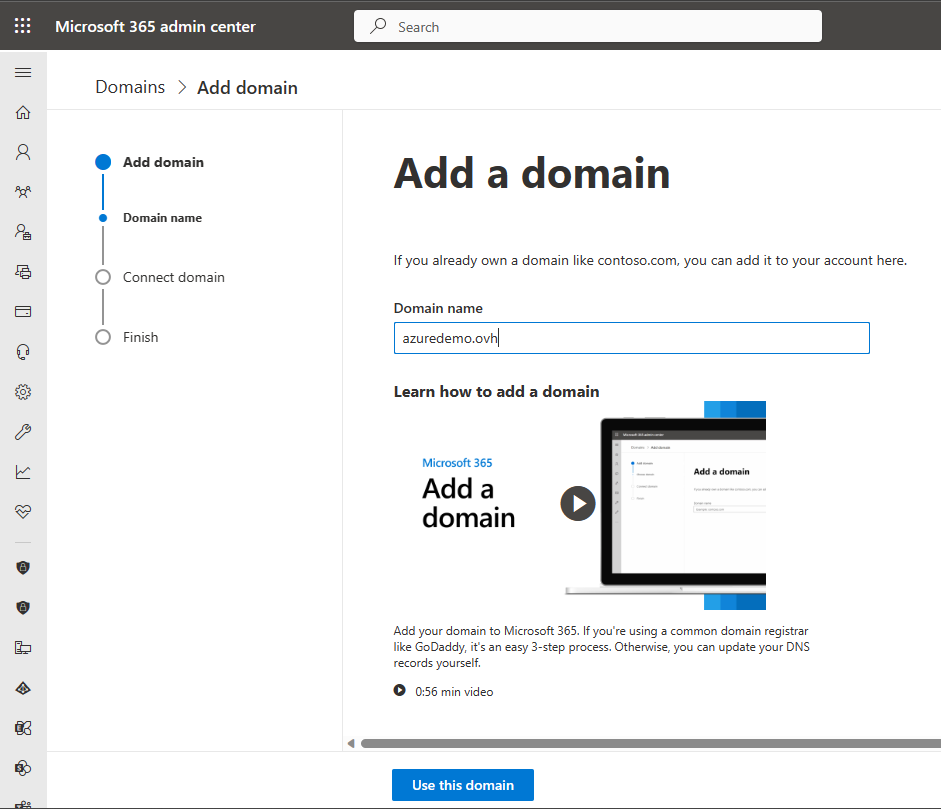

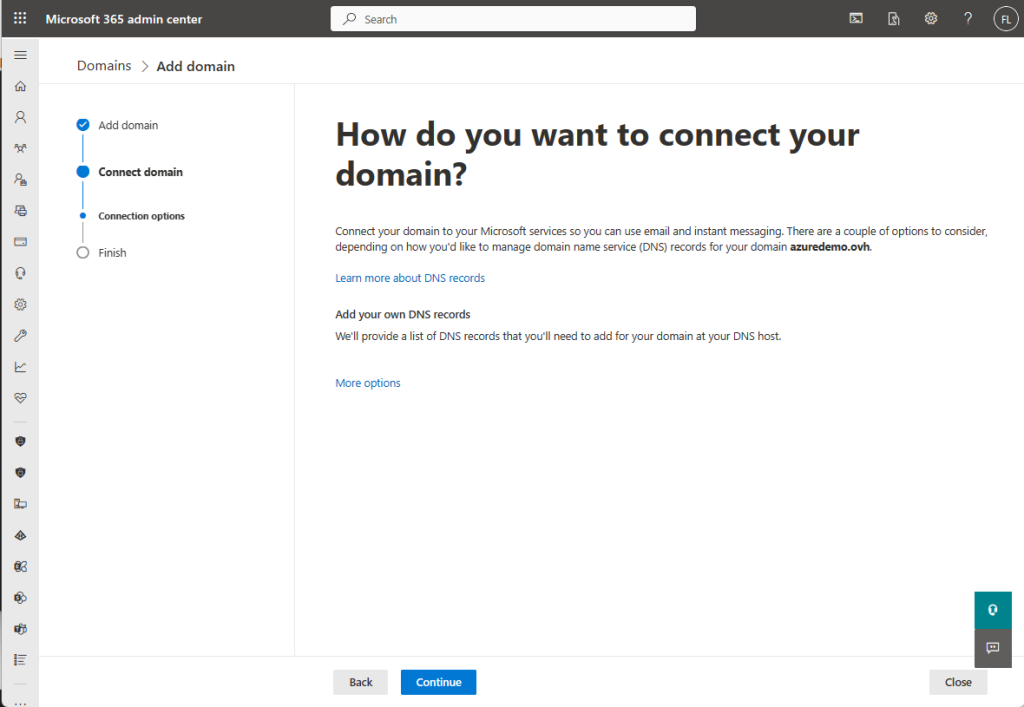

Czas zaczynać, logujemy się na portal.office.com jako globalny administrator. Dodajemy domenę do naszego tenanta Microsoft, logujemy się do panelu usługi i w ustawieniach dodajemy kreatorem nową domenę: azuredemo.ovh

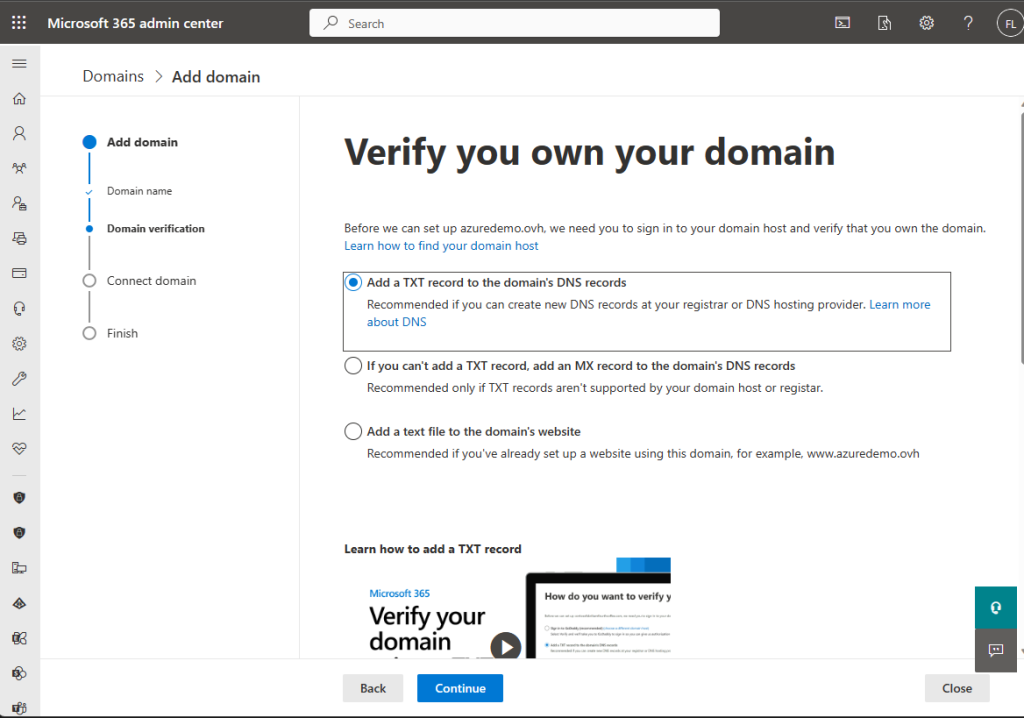

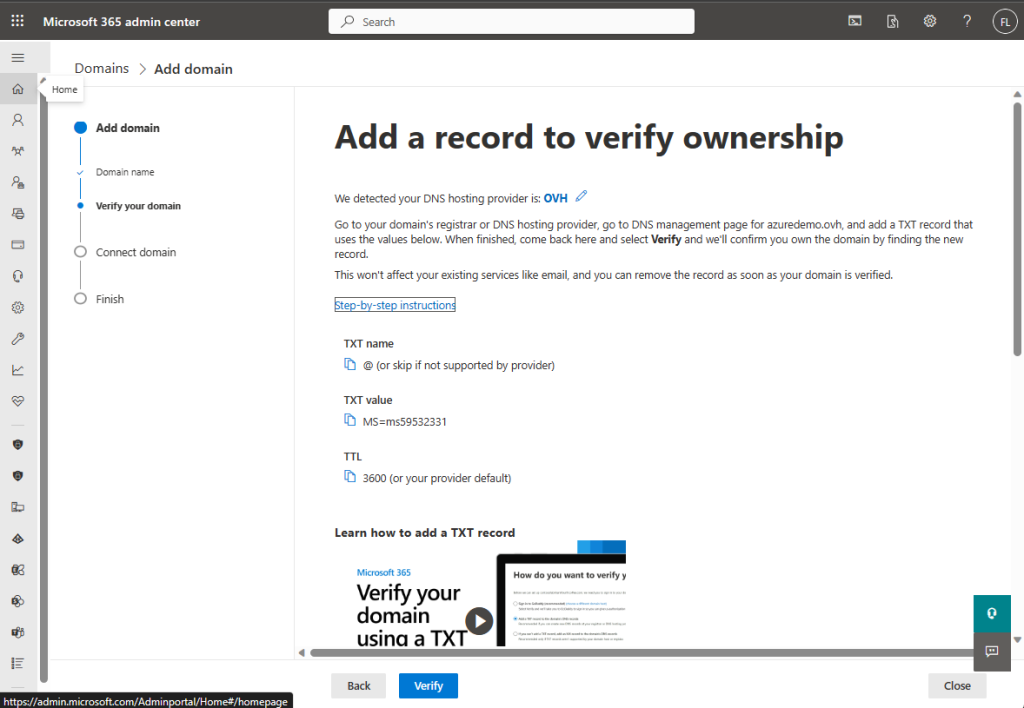

W naszym przykładzie weryfikacja własności domeny będzie polegać na dodaniu do strefy DNS rekordu TXT:

Po kliknięciu Continue, pojawi się rekord jaki musimy dodać:

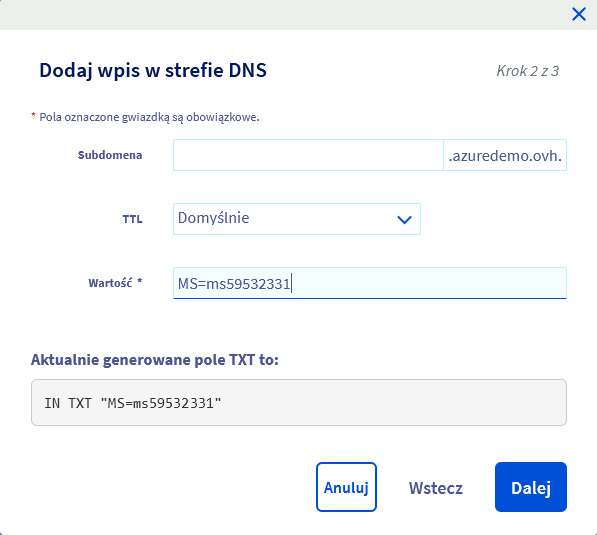

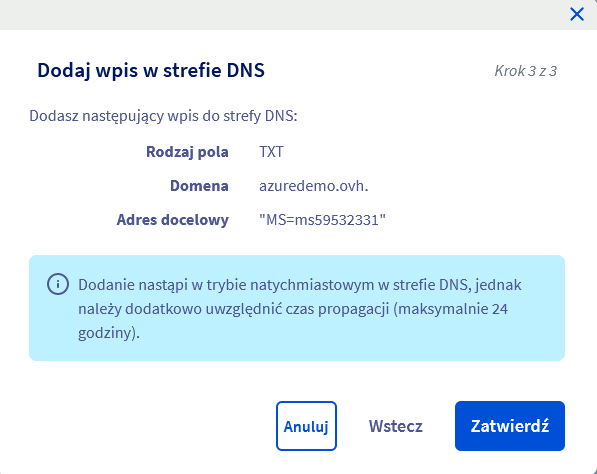

Dodajemy go do strefy DNS u naszego operatora domeny (w moim wypadku OVH, wasze screeny mogą być inne):

Po chwili wracamy do portalu administracyjnego Office 365 i klikamy Verify

Po poprawnej weryfikacji, rozpocznie się proces dodania domeny do usługi Microsoft 365:

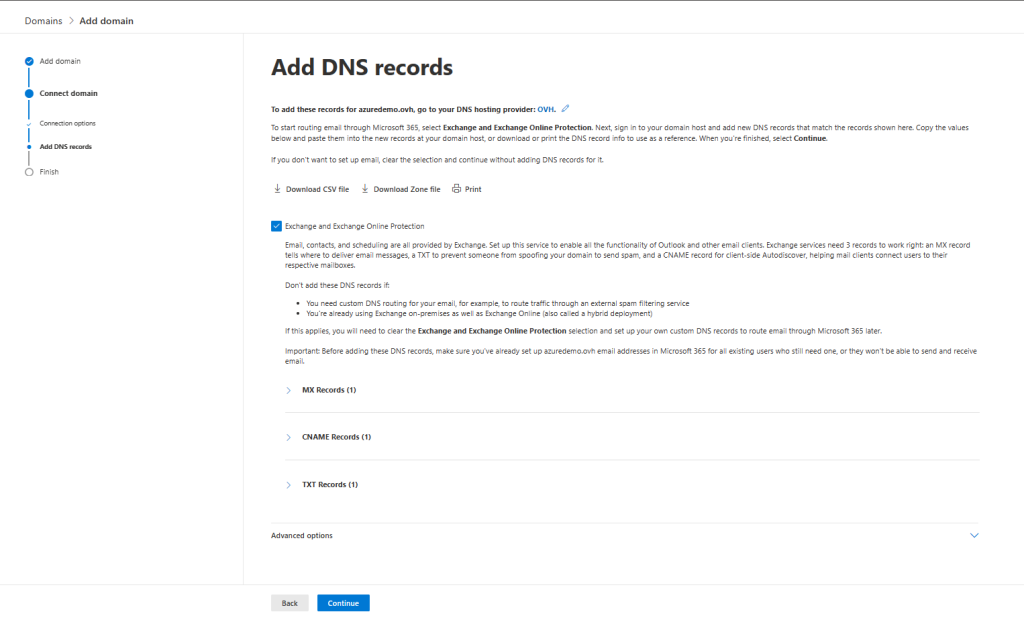

w naszym przypadku będzie on polegał na dodaniu pozostałych rekordów DNS, niezbędnych do obsługi Microsoft 365

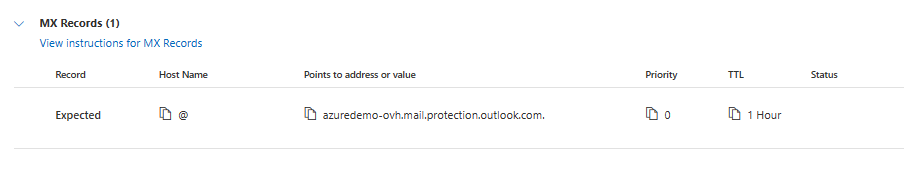

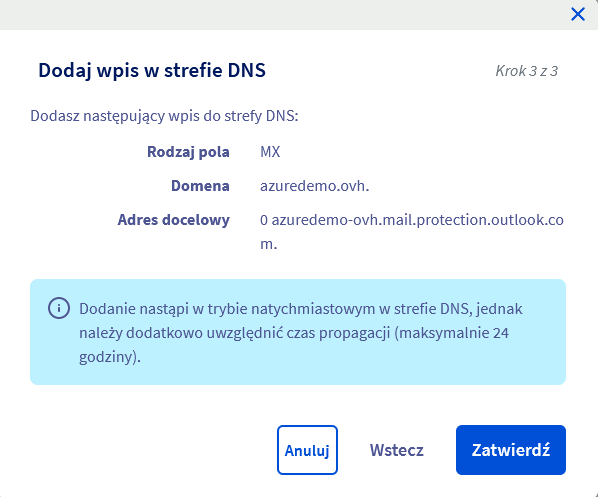

Zaczynamy od rekordu MX:

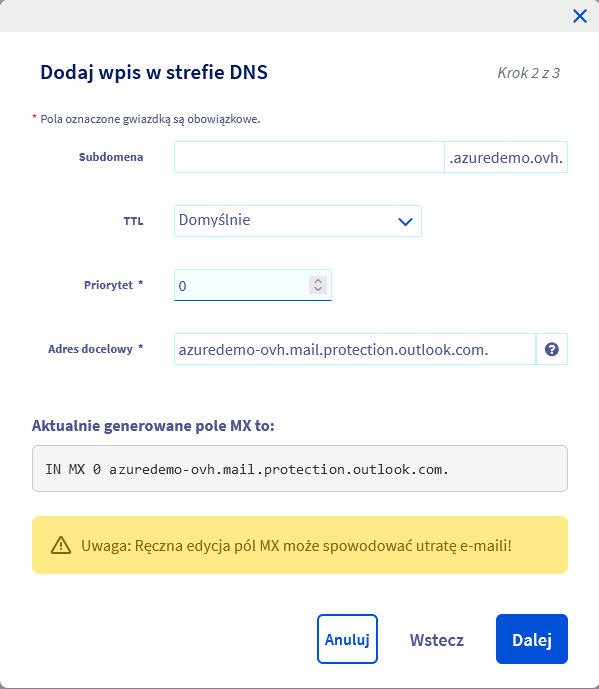

Rozwijając jego szczegóły widzimy wartości które sugeruje nam Microsoft 365. Wprowadzamy te rekordy do strefy DNS u naszego operatora domeny (tak samo jak robiliśmy to w przypadku rekordu TXT – poniższy przykład dotyczy rejestratora OVH):

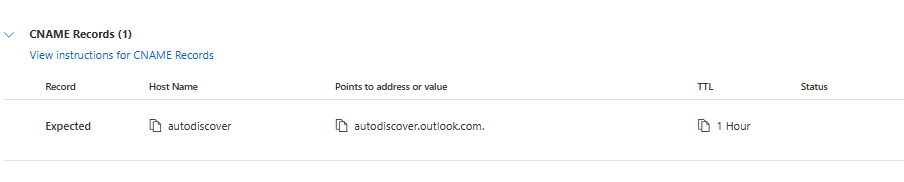

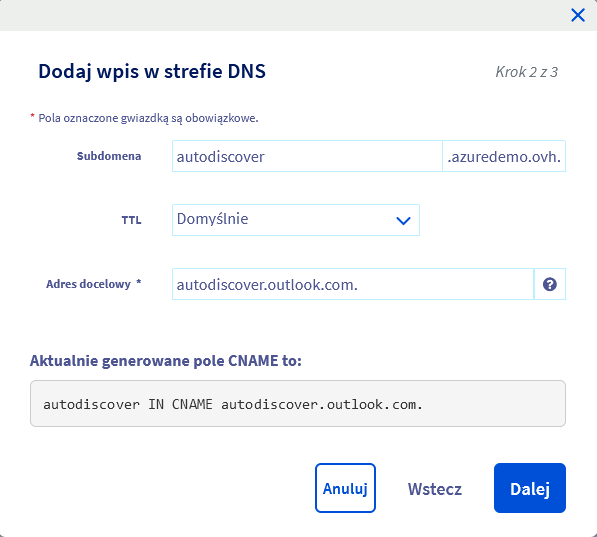

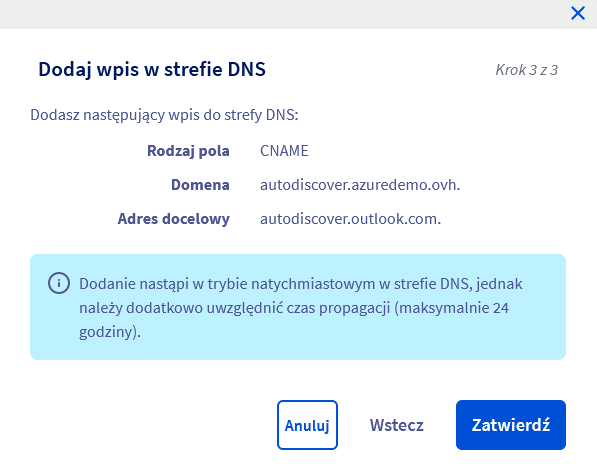

Czynności powtarzamy dla kolejnych rekordów sugerowanych przez Microsoft 365, tym razem rekord CNAME:

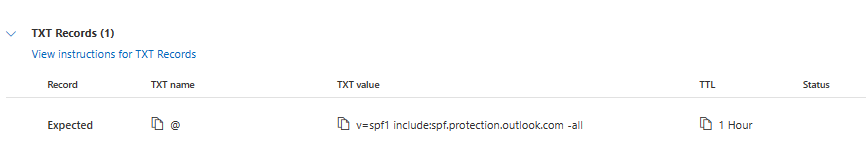

Kolejny rekord TXT odpowiadający za SPF:

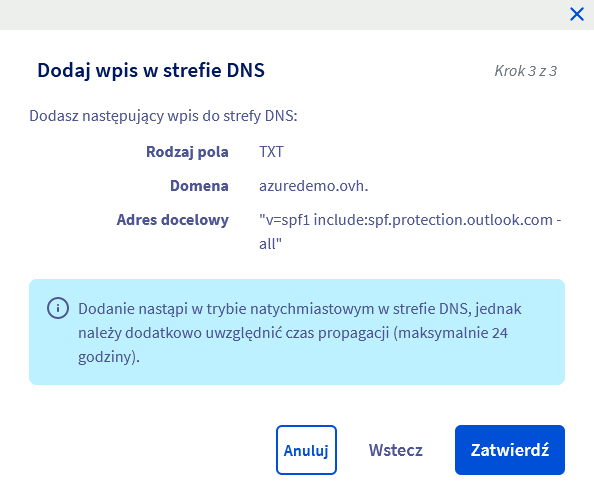

W naszym przykładzie pomijamy rekordy dodatkowe (np dla Skype), klikamy Continue i po chwili (zależnie od propagacji wprowadzonych przez nas rekordów) powinniśmy uzyskać informacje o prawidłowym skonfigurowaniu naszej domeny w Microsoft 365 Admin Center:

Mamy już skonfigurowana domen w usłudze Microsoft 365, teraz możemy zająć się właściwą konfiguracją naszego Microsoft Azure Active Directory Connect i lokalnej usługi katalogowej Active Directory.

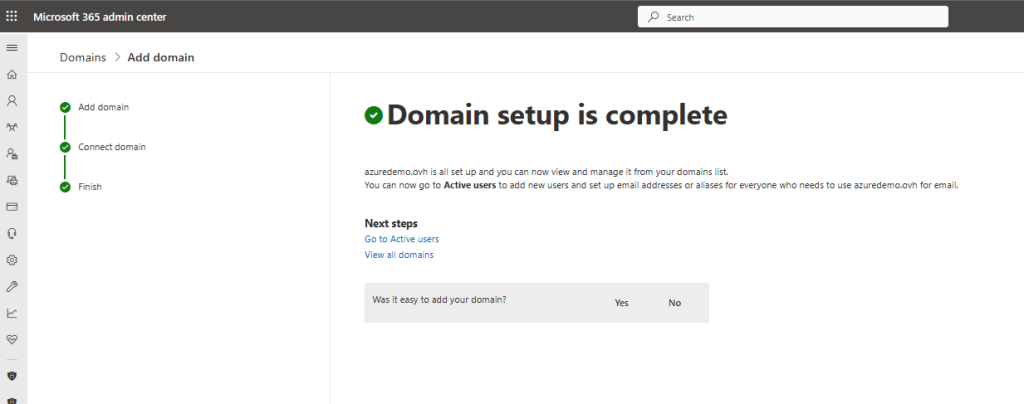

Wracamy na nasz lokalny kontroler domeny, pobieramy aktualną wersje aplikacji Azure AD Connect. Po jej pobraniu uruchamiamy proces instalacji i konfiguracji usług:

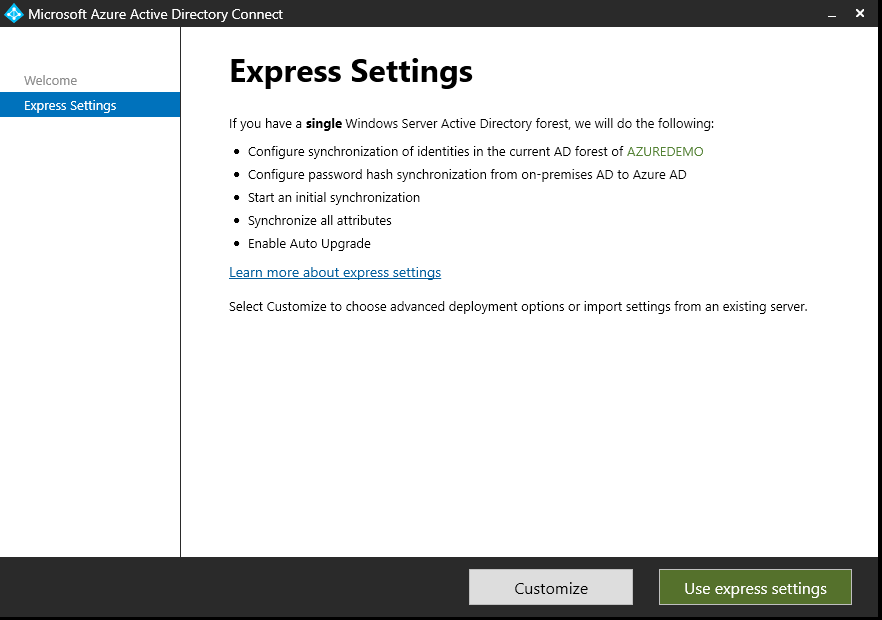

Zatwierdzamy warunki licencji i wybieramy opcje dostosowanej instalacji pomijając Express Settings – klikamy Customize:

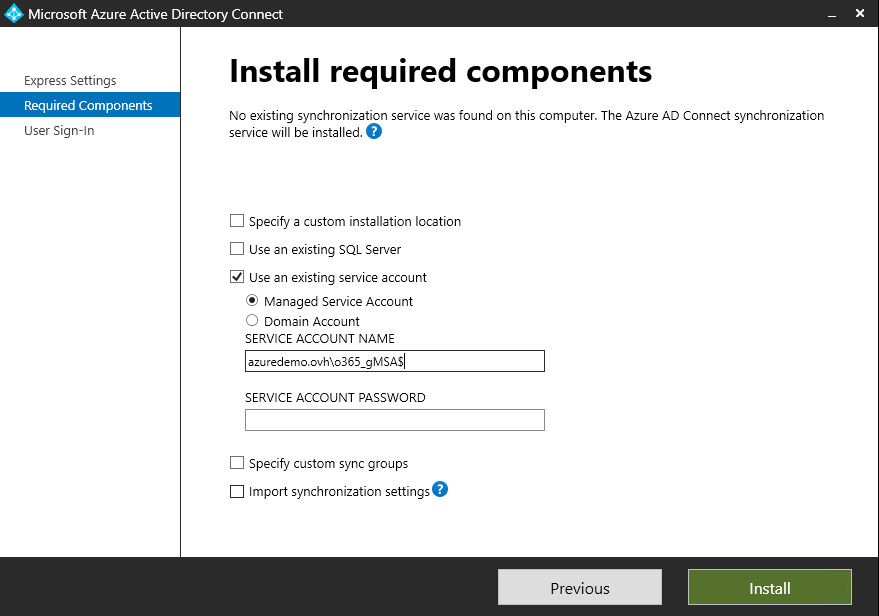

W naszym przykładzie usługa jest zupełnie nowa, więc niczego nie importujemy, nie mamy instancji SQL, nie modyfikujemy domyślnej lokalizacji. Użyjemy jednak przygotowanego i zainstalowanego wcześniej konta gMSA (jak to zrobić pisałem tutaj), w naszej konfiguracji ma ono nazwę: o365_gMSA

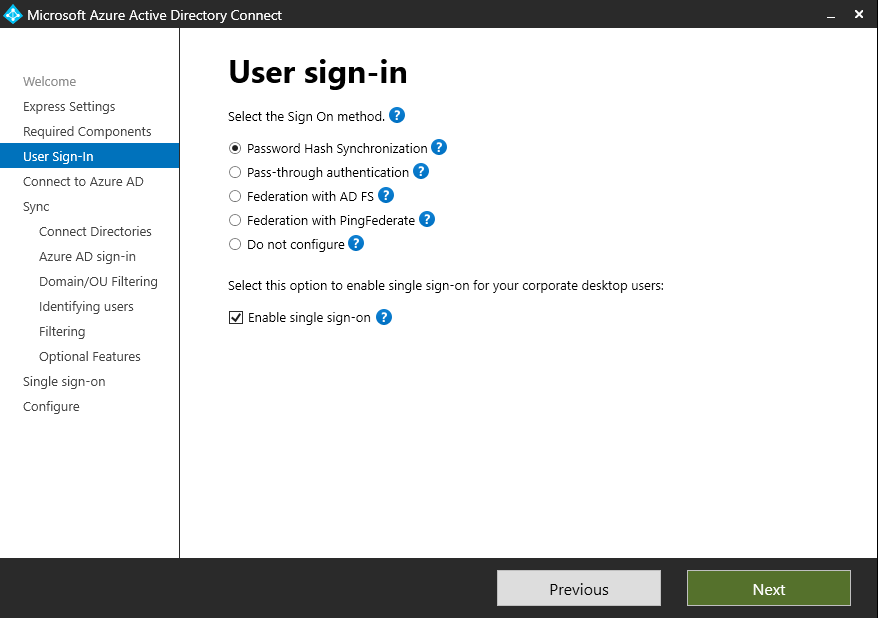

Klikamy Install, w kolejnym kroku wybieramy domyślne Password Hash Synchronization zaznaczamy dodatkowo SSO (Single sing-on):

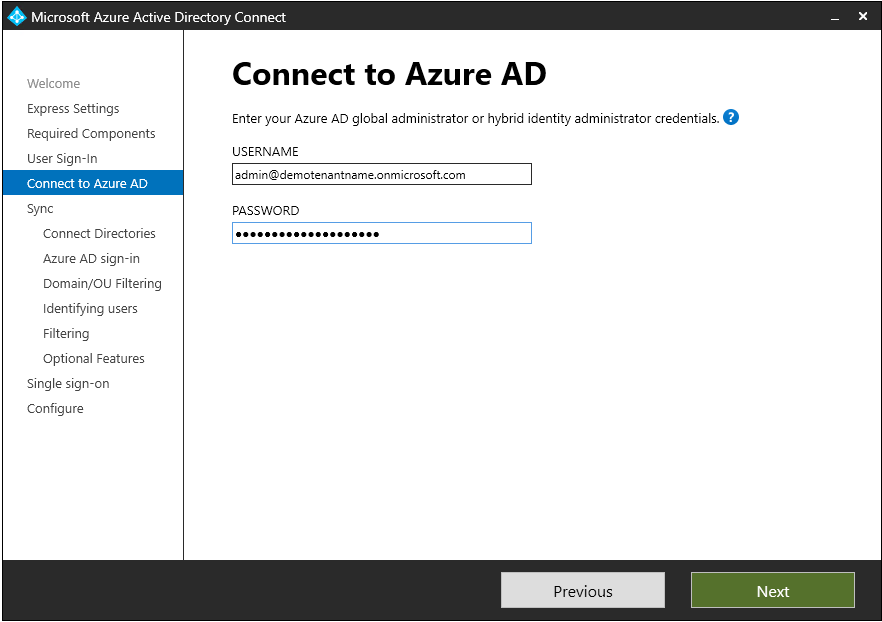

Klikamy klasyczne Next i wprowadzamy poświadczenia Global Administratora w naszym tenancie Microsoft 365:

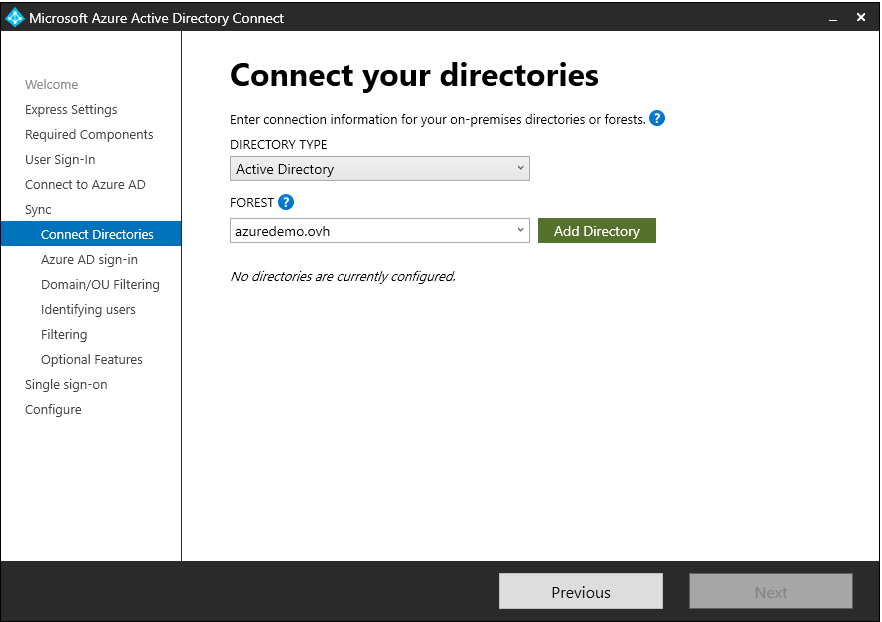

Następnie kreator zapyta nas której usługi katalogowej chcemy użyć do synchronizacji (możemy mieć przecież kilka domen), wybieramy naszą domenę klikając Add Directory

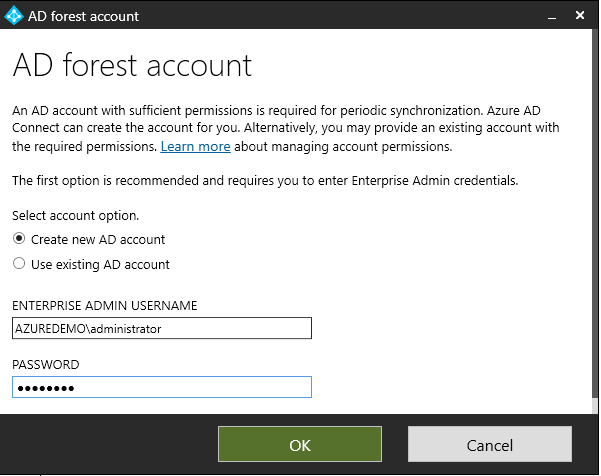

W wyskakującym oknie wprowadzamy poświadczenia administratora przedsiębiorstwa, zaznaczyliśmy też opcje utworzenia nowego konta synchronizacyjnego w naszym Active Directory:

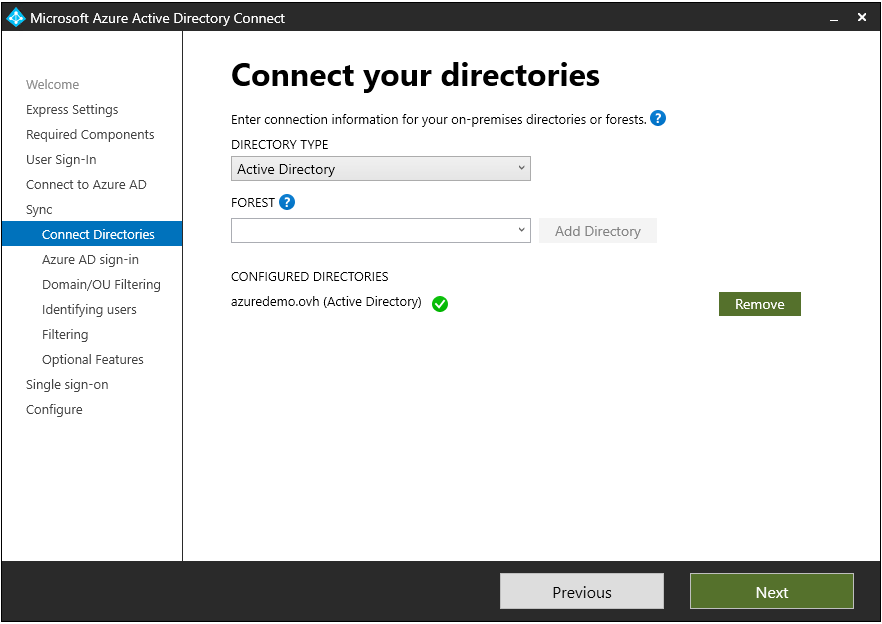

Po poprawnej weryfikacji uzyskamy informacje o poprawności dodania naszej usługi katalogowej, klikamy Next:

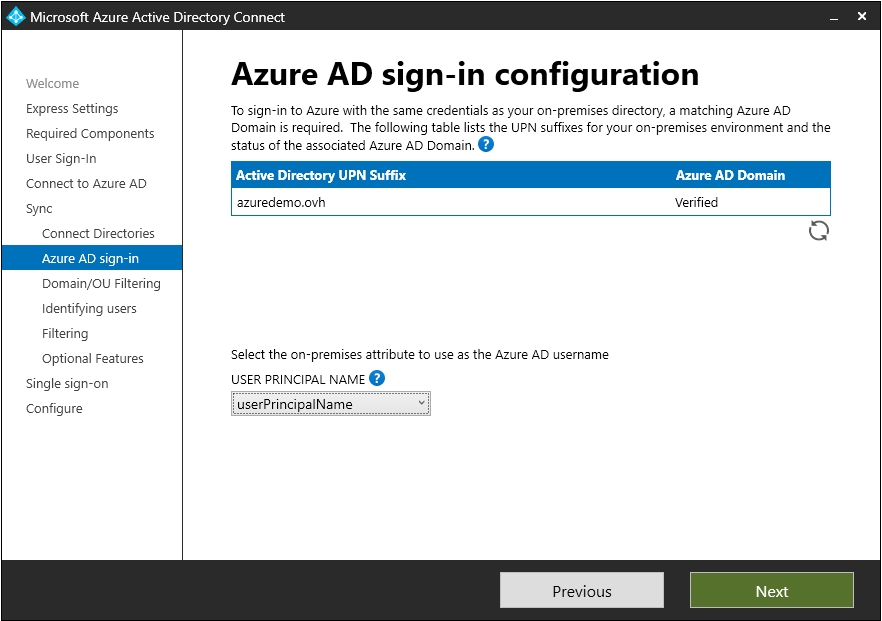

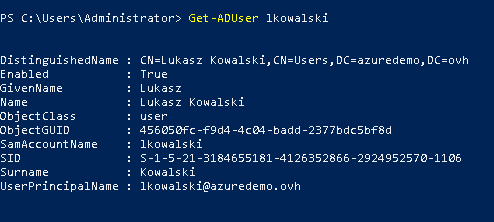

Pojawi się okno z dopasowaniem domeny lokalnej do domeny dodanej przez nas wcześniej do usługi Microsoft 365. W polu domyślnie pojawia się też atrybut użytkownika który będzie połączony z kontem Azure AD – proponuje zostawić userPrincipalName, dlaczego ten atrybut? Ponieważ jest on unikatowy, dla przykładu poniżej atrybuty użytkownika AD widoczne z poziomu PowerShell’a:

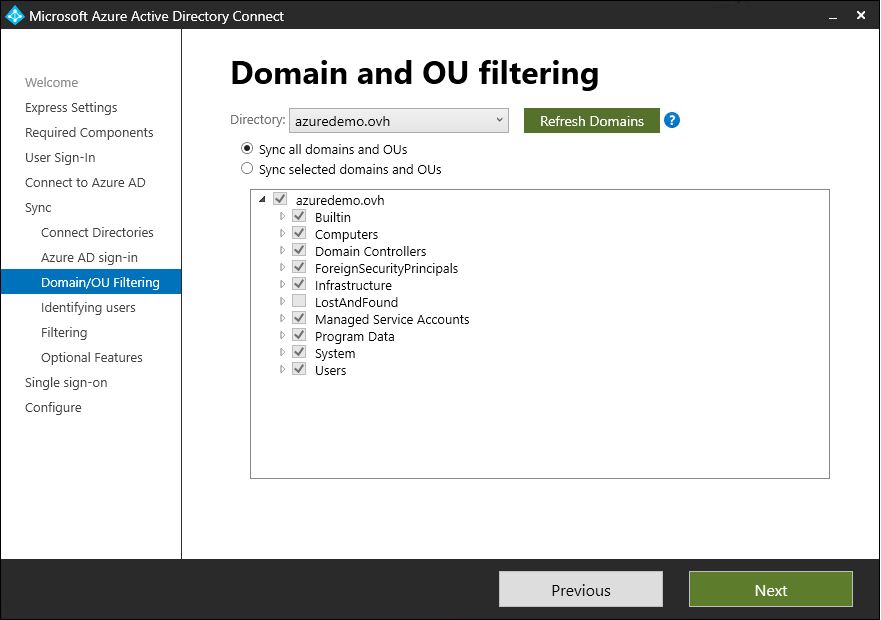

W kolejnym oknie wybieramy zakres synchronizacji (w naszym przekładzie wszystkie domeny i wszystkie OU – ale produkcyjnie moglibyśmy to zawęzić):

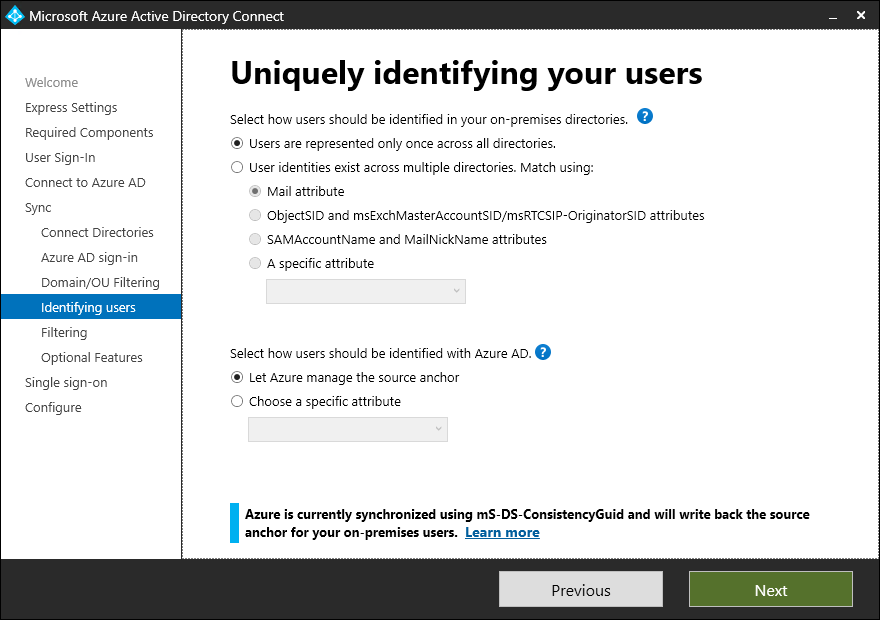

Tutaj możemy określić jak mają być identyfikowani użytkownicy w AD i Azur AD:

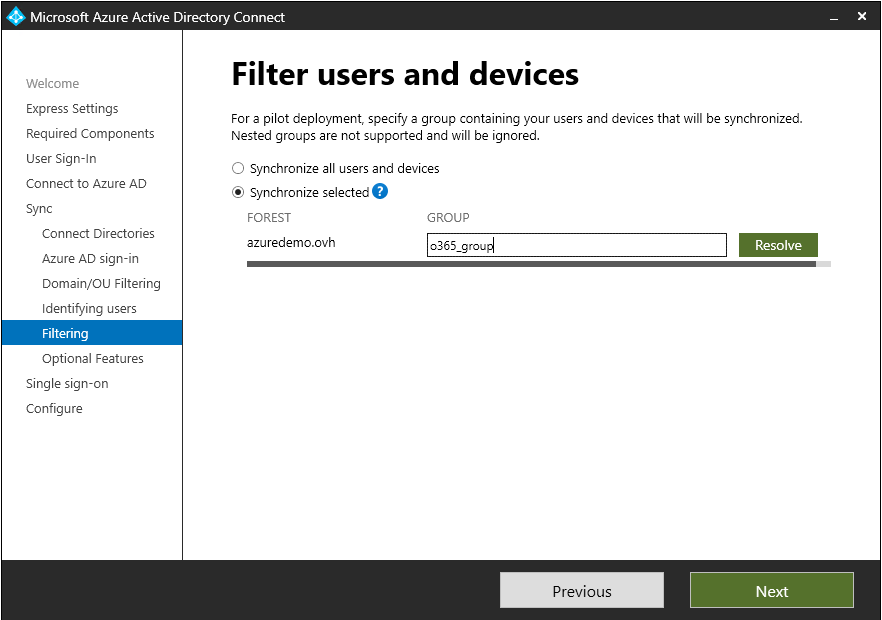

W naszym przykładzie synchronizacja ma przebiegać na zasadzie przynależności użytkownika Active Directory do odpowiedniej grupy security: o365_group. Tylko tacy użykownicy będą tworzeni po stronie Microsoft 365. Wprowadzamy nazwę tej grupy i klikamy Resolve

Jeżeli nazwa naszej grupy zostaje odnaleziona, jej nazwa w polu zostanie zamieniona na CN:

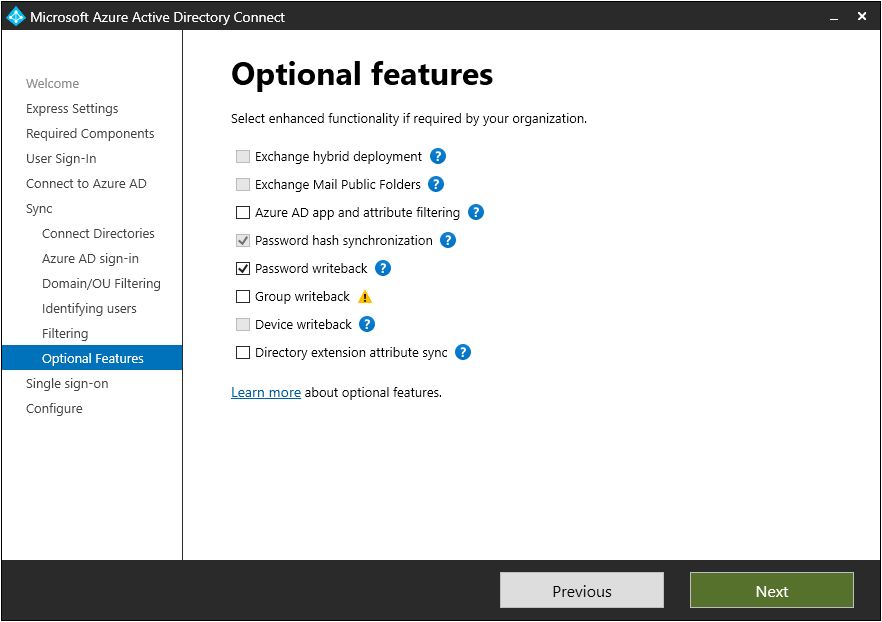

Użyjemy też opcji Password Writeback – która nie jest domyślna i pozwala na zmianę haseł w Active Directory również po stronie Azure AD. Warto to rozważyć – pamiętajcie że synchronizacja jest „prawie” błyskawiczna, a komputery czasami nie są podpięte do sieci.

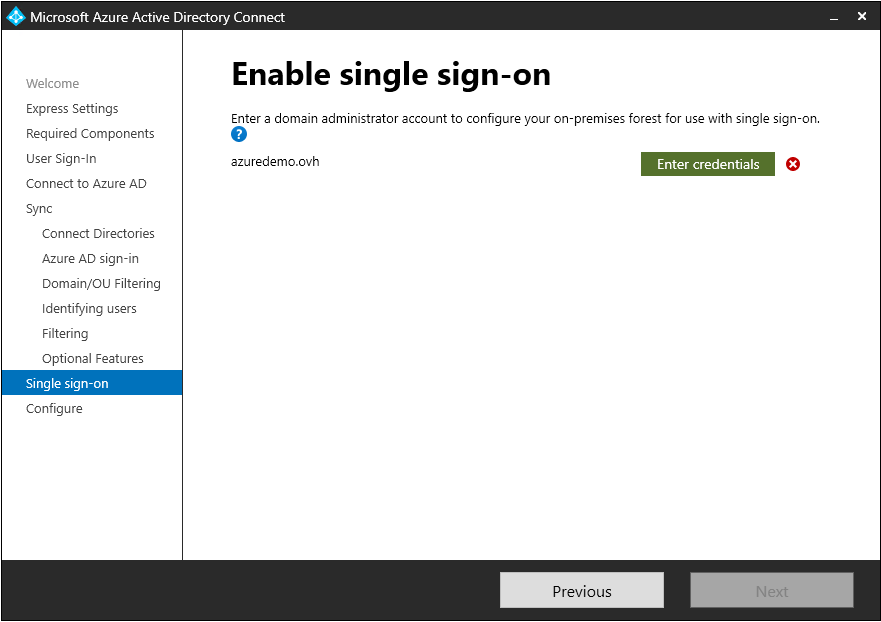

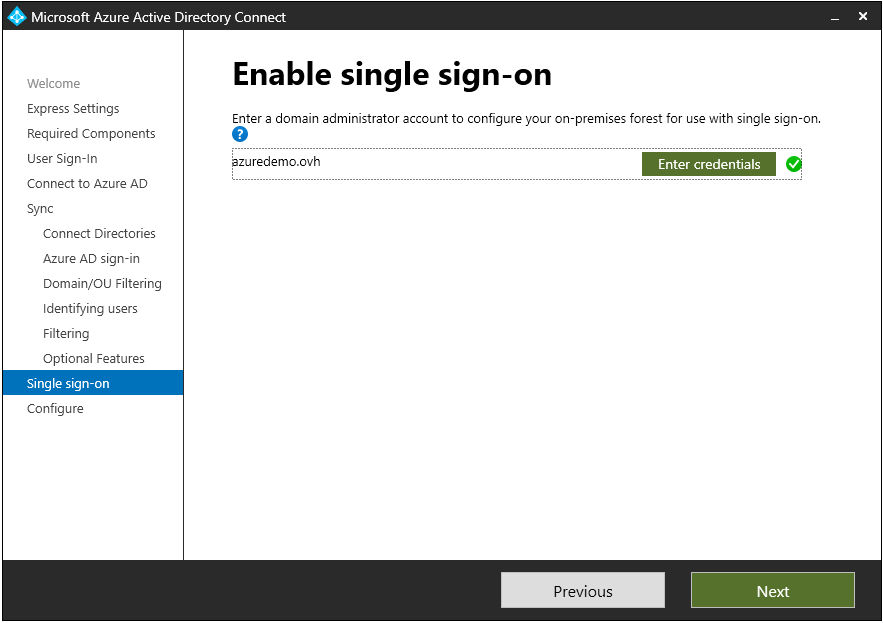

Następnie konfigurujemy wskazane przez nas wcześniej SSO, klikamy Enter credentials

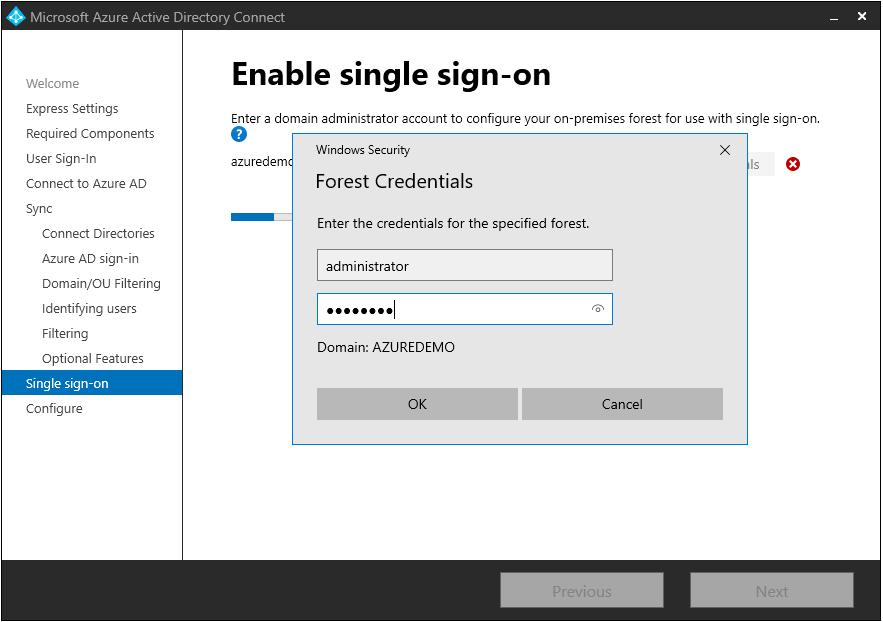

Wprowadzamy poświadczenia administratora domeny:

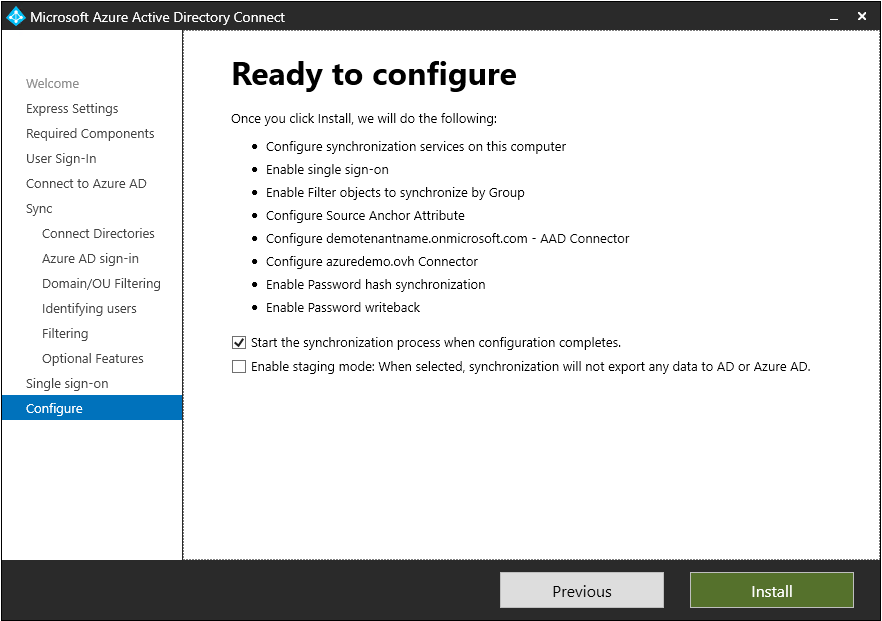

Zaznaczamy check aby synchronizacja rozpoczęła się błyskawicznie:

Podsumowanie konfiguracji

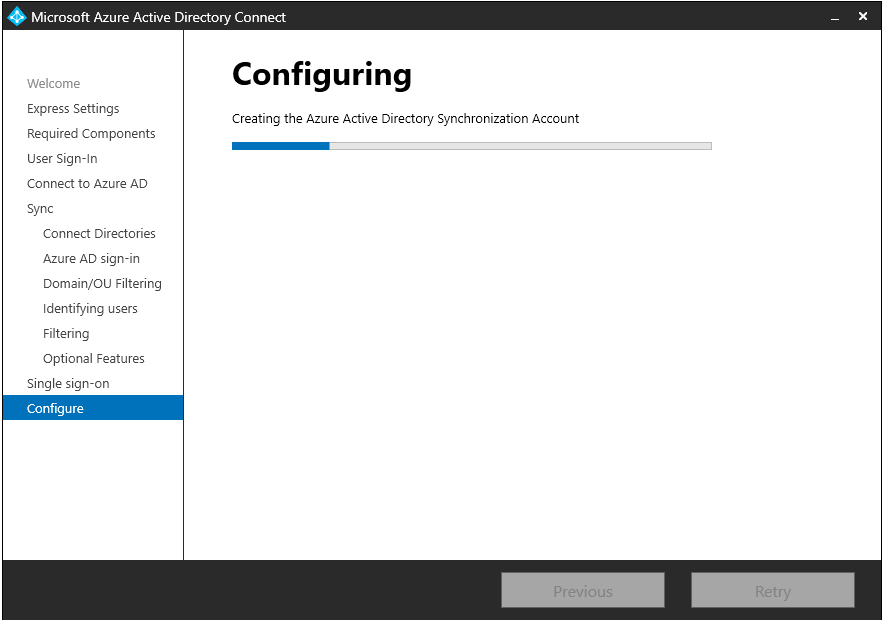

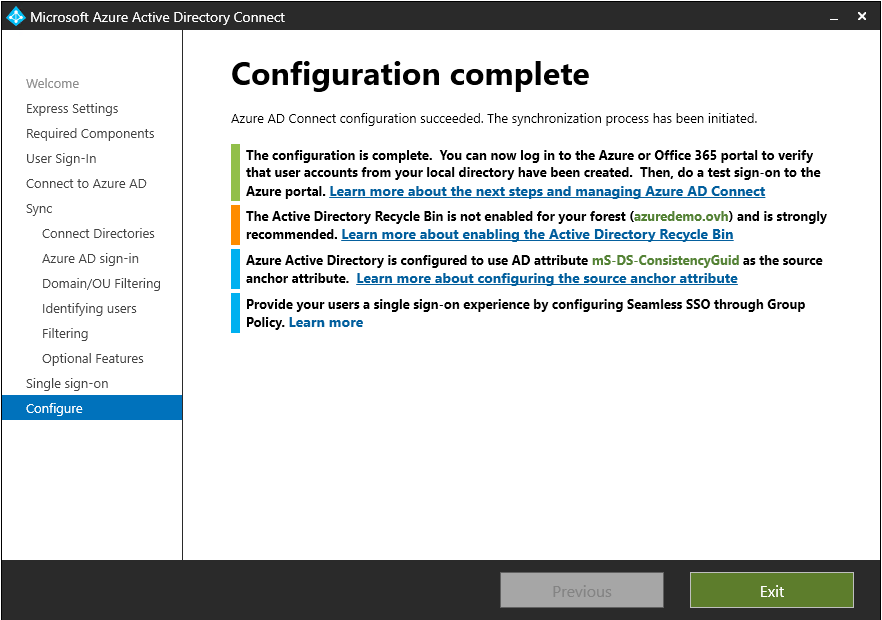

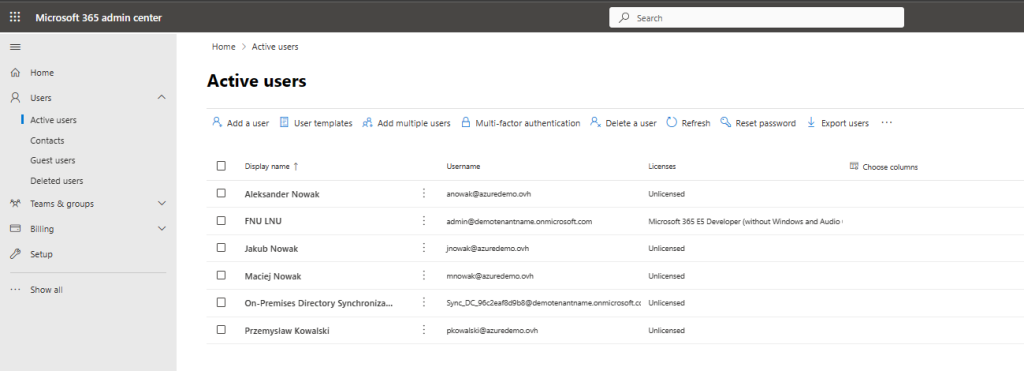

W tle rozpoczyna się synchronizacja pomiędzy naszym on-premisowym Active Directory a Azure AD w usłudze Microsoft 365. Po krótkiej (czasami po dłuższej chwili) w portalu usługi widzimy z synchronizowanych użytkowników z naszej grupy w AD:

wystarczy teraz przypisać im odpowiednie licencje Microsoft.

Po przypisaniu licencji możemy się już zalogować hasłem domenowym na portal.office.com – prawda że prosto?

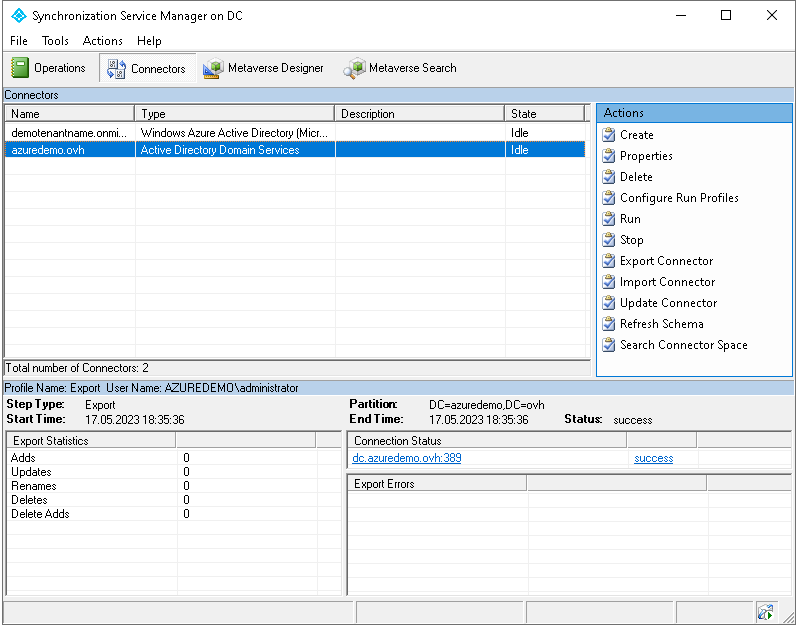

O czym należy pamiętać – usługa synchronizacji jest usługą online i posiada swoje opóźnienia. Można co prawda odpowiednio wymusić ręcznie synchronizacje z użyciem Synchronization Service Manager on DC (jest on instalowany w tle z Azure AD Connect) i to on odpowiada za synchronizacje:

Pozostaje nam już tylko wdrożenie SSO. Użyjemy w tym celu komputera wpiętego do domeny, użytkownika AD (w odpowiedniej grupie) i polityki GPO (przypisanej do tego użytkownika)

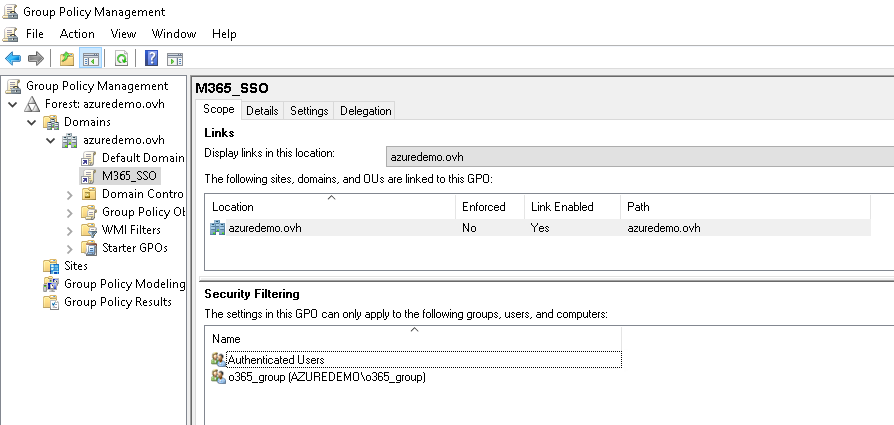

W naszym przykładzie utworzymy politykę o nazwie M365_SSO i przypniemy ją do domeny (wy możecie zrobić to do OU) i ustawimy jej filtrowania na grupę security którą używamy do synchronizacji z Azure AD.

Przykładowa polityka o nazwie M365_SSO:

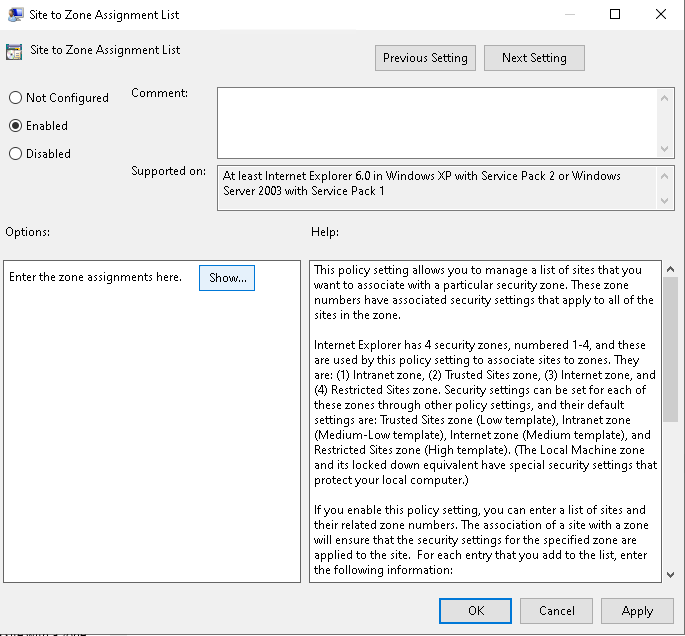

Zmieniamy ustawienia dla: User Configuration > Policies > Administrative Templates > Windows Components > Internet Explorer > Internet Control Panel > Security Page. Select Site to Zone Assignment List.

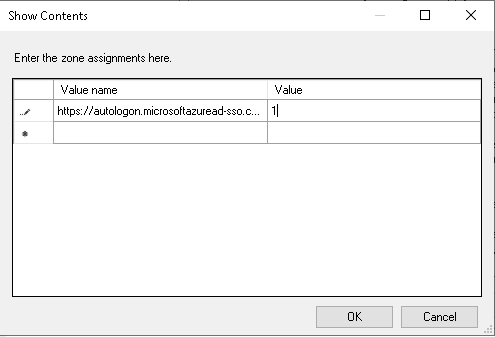

Klikamy Show i wprowadzamy:

Value name: https://autologon.microsoftazuread-sso.com

Value (Data): 1

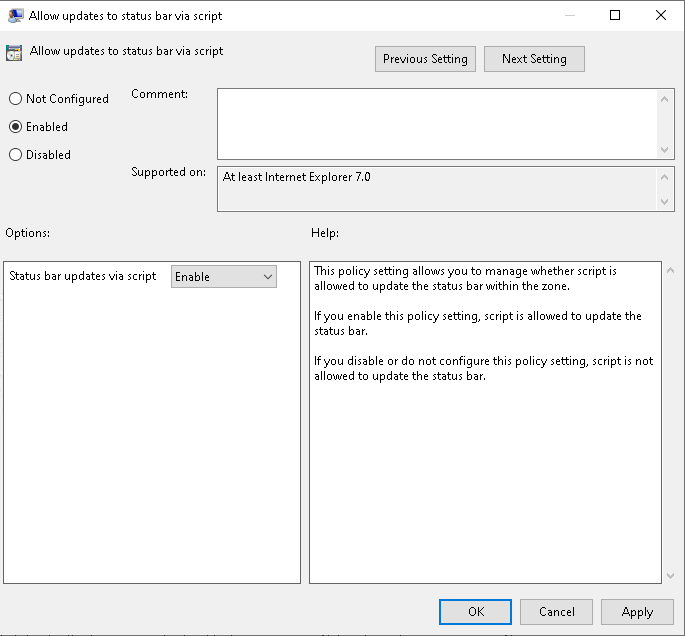

dodatkowo edytujemy: User Configuration > Policies > Administrative Templates > Windows Components > Internet Explorer > Internet Control Panel > Security Page > Intranet Zone. > Allow updates to status bar via script zaznaczamy Enabled

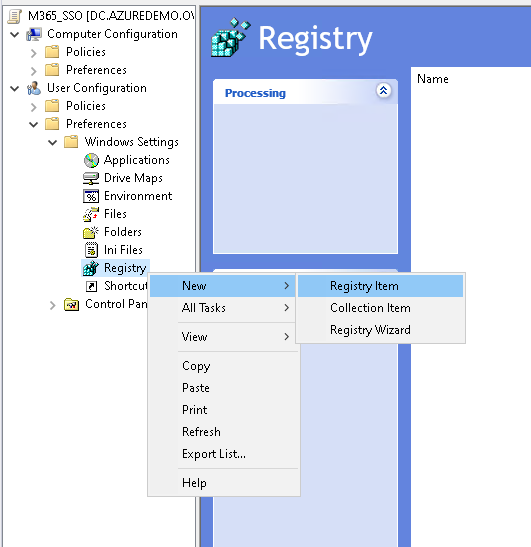

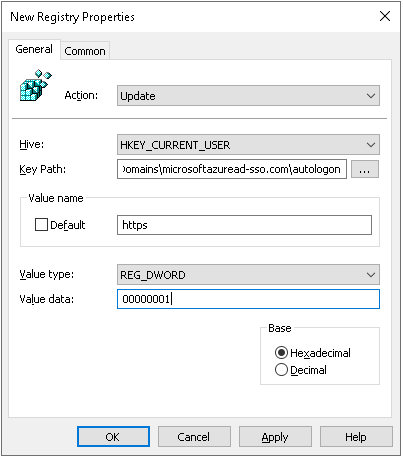

Następnie: User Configuration > Preferences > Windows Settings > Registry > New > Registry item.

Wprowadzamy wartości dla wpisu zgodnie z poniższymi:

Key Path: Software\Microsoft\Windows\CurrentVersion\Internet Settings\ZoneMap\Domains\microsoftazuread-sso.com\autologon

Value name: https

Value type: REG_DWORD

Value data: 00000001

Tak przygotowaną politykę aplikujemy. Pozostaje już tylko sprawdzenie działania tak wdrożonego SSO.

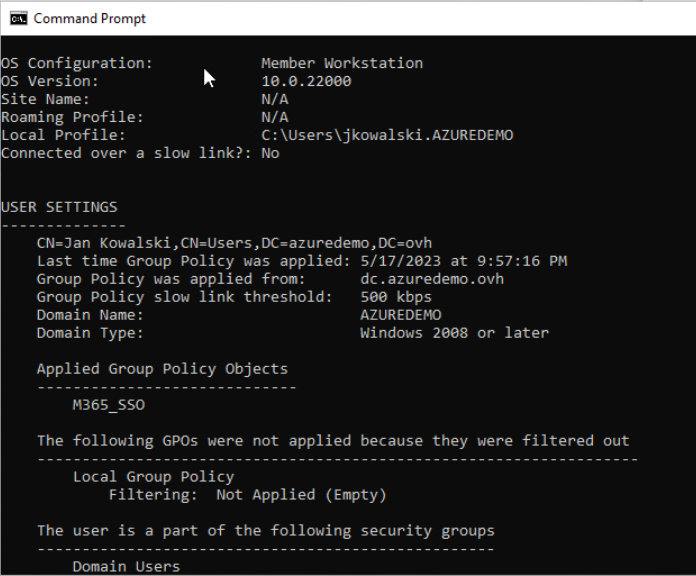

Nasz użytkownik (jkowalski) loguje się do komputera wpiętego do lokalnej domeny (nie musi to być Azure AD). Kontrolnie z poziomu jego konta sprawdzamy czy utworzona przez nas polityka GPO się zaaplikowała:

gpresult /r

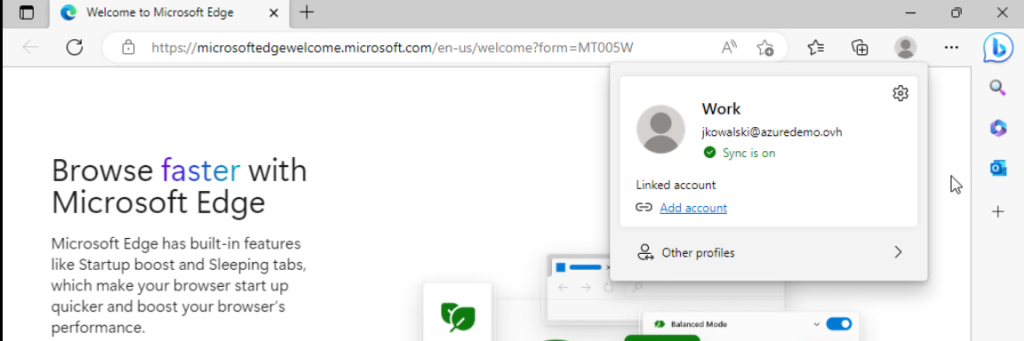

Następnie otwieramy przeglądarkę Edge…. i już w kreatorze pierwszego uruchomienia (o ile jest to nowy komputer i pierwsze logowanie) nasze konto Microsfot 365 połączone z loginem w AD pojawi się w ustawieniach:

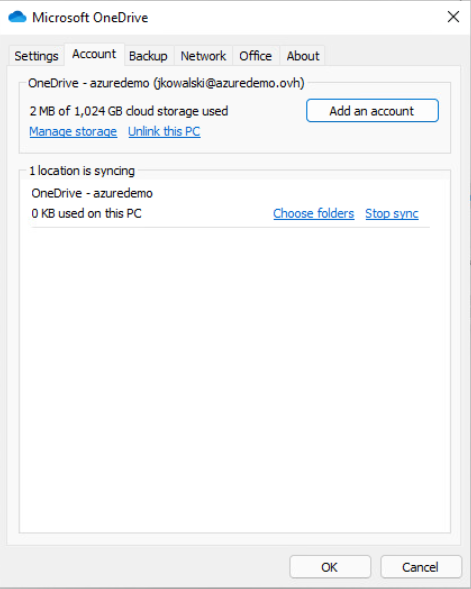

Idziemy dalej i otwieramy aplikacje OneDrive … wystarczy że wpiszemy nasz login, o hasło nie będziemy już pytani.

To samo dzieje się po przejściu na stronę portal.office.com – wystarczy tylko pierwszy i jedyny raz wprowadzić login – całą resztą zajmie się SSO.

Tak wygląda sprawdzony sposób na wdrożenie synchronizacji Active Directory z Microsoft 365. W ten sposób konta użytkowników on-premises łączymy z funkcjonalnością cloud. Nie musimy prowadzić podwójnych kont w Microsoft 365 i w AD! Jak widzicie powyżej tak wdrażamy Single Sign-On z użyciem Azure AD.